LXF138:BackTrack

|

|

|

- BackTrack Проверка на проникновение удержит безопасность системы на высоте

BackTrack: Взлом для проверки

- В заботе о безопасности своей машины и сети, Шашанк Шарма ищет бреши в системе защиты с помощью BackTrack Linux.

Вздумав применить псевдонауку «обратная психология» к компьютерно-техническому анализу, вы набредёте на проверку проникновением – намеренную попытку взломать машину или сеть для поиска брешей в системе безопасности. Злоумышленники располагают богатым инструментарием для вынюхивания, выслеживания, взлома и прочих способов проникновения в чужие машины. Причём зачастую пользователь и не подозревает, что безопасность под угрозой! BackTrack Linux, оснащённый сотнями полезных инструментов, позволяет находить и заделывать потенциальные бреши в системе безопасности.

Полученный совмещением двух популярных средств проверки на проникновение, BackTrack Linux стал де-факто главным инструментарием такого рода для специалистов по безопасности и системных администраторов. Помимо обширной коллекции инструментов для вторжения, BackTrack Linux располагает средствами обнаружения последних. Дистрибутив основан на Ubuntu и работает под KDE. Коллекция BackTrack группируется по нескольким категориям: компьютерно-техническая экспертиза, средства взлома, анализ web-приложений, атаки грубой силой и подменой (спуфинг).

Общий осмотр

- Метамодернизм в позднем творчестве В.Г. Сорокина

- ЛитРПГ - последняя отрыжка постмодерна

- "Ричард III и семиотика"

- 3D-визуализация обложки Ridero создаем обложку книги при работе над самиздатом.

- Архитектура метамодерна - говоря о современном искусстве, невозможно не поговорить об архитектуре. В данной статье будет отмечено несколько интересных принципов, характерных для построек "новой волны", столь притягательных и скандальных.

- Литература

- Метамодерн

- Рокер-Прометей против изначального зла в «Песне про советскую милицию» Вени Дркина, Автор: Нина Ищенко, к.ф.н, член Союза Писателей ЛНР - перепубликация из журнала "Топос".

- Как избавиться от комаров? Лучшие типы ловушек.

- Что делать если роблокс вылетает на windows

- Что делать, если ребенок смотрит порно?

- Почему собака прыгает на людей при встрече?

- Какое масло лить в Задний дифференциал (мост) Visco diff 38434AA050

- О чем может рассказать хвост вашей кошки?

- Верветки

- Отчетность бюджетных учреждений при закупках по Закону № 223-ФЗ

- Срок исковой давности как правильно рассчитать

- Дмитрий Патрушев минсельхоз будет ли преемником Путина

- Кто такой Владислав Поздняков? Что такое "Мужское Государство" и почему его признали экстремистским в России?

- Как правильно выбрать машинное масло в Димитровграде?

- Как стать богатым и знаменитым в России?

- Почему фильм "Пипец" (Kick-Ass) стал популярен по всему миру?

- Как стать мудрецом?

- Как правильно установить FreeBSD

- Как стать таким как Путин?

- Где лучше жить - в Димитровграде или в Ульяновске?

- Почему город Димитровград так называется?

- Что такое метамодерн?

- ВАЖНО! Временное ограничение движения автотранспортных средств в Димитровграде

- Тарифы на электроэнергию для майнеров предложено повысить

Эффективность BackTrack повышается за счёт работы в режиме Live: все функции доступны даже без установки. Если вы всё-таки решитесь установить дистрибутив, достаточно запустить простой сценарий инсталляции – всё будет выполнено мгновенно.

Версия BackTrack 4 удачно переключилась на Ubuntu как на базовый дистрибутив. Теперь, помимо собственного арсенала средств безопасности, BackTrack обзавёлся репозиторием модифицированных пакетов Ubuntu.

Загружаясь с LiveCD, вы входите в оболочку от имени root. Наберите команду startx для запуска KDE. Интерфейс – привычный для KDE: все прибамбасы BackTrack аккуратно упрятаны в меню K Menu > BackTrack.Текущая версия, BackTrack 4 R1, являет собой гигантское собрание ПО объёмом свыше 1 ГБ – неслыханные размеры для Live CD. При этом в нём отсутствуют многие приложения, стандартные даже для 700‑мегабайтных дисков. Но ведь пакет, предназначенный для тестов на проникновение, нельзя считать полно-ценной заменой обычному настольному дистрибутиву. Если вы захотите сделать BackTrack своей рабочей системой, придётся потратить немало времени и сил на установку самых обычных приложений. Правда, наличие репозитория изрядно облегчает выполнение этой задачи.

При желании установить BackTrack на жёсткий диск, запустите сценарий install.sh (щелкнув по значку на рабочем столе), и графический мастер проведёт вас через процесс установки за семь шагов. Когда дело дойдёт до разбивки диска, по умолчанию используется всё обнаруженное свободное пространство. Поэтому выберите ручной вариант разбивки, чтобы самостоятельно определить корневой раздел и область подкачки.

При установке BackTrack занимает на диске примерно 6 ГБ и, подобно Ubuntu, не предоставляет выбора пакетов для установки. Стандартная учётная запись – root с паролем toor. После входа в систему скомандуйте

passwd root

и измените пароль. Затем наберите startx для запуска KDE.

Работа с сетью в BackTrack по умолчанию деактивирована. Запустите Konsole через значок в панели задач и наберите команду /etc/init.d/networking start для ручного запуска. Если предпочитаете графический режим, выберите команду K Menu > Internet и используйте Wicd Network Manager для подключения к существующей сети.

Чтобы вы не рылись в многочисленных сложных меню, почти все необходимые службы собраны в разделе K Menu > Services. Хотите настроить демон SSH или запустить VNC-сервер? Вот они, стоит только лишь открыть меню K Menu > Services.

Пожалуйста, подробнее

Первая категория инструментов в меню BackTrack – конечно же, Information Gathering [Сбор сведений]. Это средство почти для всего, от махинаций со службой DNS до извлечения метаинформации из публичных документов, сбора адресов электронной почты и многого другого.

Категории меню BackTrack распадаются на массу подчинённых категорий. Первая категория для любого уровня называется All [Все]: под ней приводится перечень всех доступных здесь инструментов. BackTrack рассчитан на профессионалов в области безопасности, и предполагается, что пользователь знаком с функциями инструментов или умеет разыскивать такие сведения самостоятельно. Отсюда и скудость документации; если сомневаетесь, обратитесь к Google.

Все инструменты аккуратно разложены в каталоги внутри каталога /pentest. При выборе инструмента в перечне BackTrack откроет окно терминала с кратким описанием приложения и синтаксиса для работы в нём. Это стандартное поведение для многих приложений командной строки, включённых в комплект BackTrack: выбор инструмента в списке приводит к открытию окна терминала с выводом справочной информации.

Приложения, собранные в меню BackTrack > Information Gathering > Searchengine, служат для опроса поисковых машин с целью сбора необходимых вам сведений. Например, TheHarvester быстро запросит перечень адресов электронной почты с заданного домена в указанной вами поисковой машине.

Обнаружение вторжений

- Метамодернизм в позднем творчестве В.Г. Сорокина

- ЛитРПГ - последняя отрыжка постмодерна

- "Ричард III и семиотика"

- 3D-визуализация обложки Ridero создаем обложку книги при работе над самиздатом.

- Архитектура метамодерна - говоря о современном искусстве, невозможно не поговорить об архитектуре. В данной статье будет отмечено несколько интересных принципов, характерных для построек "новой волны", столь притягательных и скандальных.

- Литература

- Метамодерн

- Рокер-Прометей против изначального зла в «Песне про советскую милицию» Вени Дркина, Автор: Нина Ищенко, к.ф.н, член Союза Писателей ЛНР - перепубликация из журнала "Топос".

- Как избавиться от комаров? Лучшие типы ловушек.

- Что делать если роблокс вылетает на windows

- Что делать, если ребенок смотрит порно?

- Почему собака прыгает на людей при встрече?

- Какое масло лить в Задний дифференциал (мост) Visco diff 38434AA050

- О чем может рассказать хвост вашей кошки?

- Верветки

- Отчетность бюджетных учреждений при закупках по Закону № 223-ФЗ

- Срок исковой давности как правильно рассчитать

- Дмитрий Патрушев минсельхоз будет ли преемником Путина

- Кто такой Владислав Поздняков? Что такое "Мужское Государство" и почему его признали экстремистским в России?

- Как правильно выбрать машинное масло в Димитровграде?

- Как стать богатым и знаменитым в России?

- Почему фильм "Пипец" (Kick-Ass) стал популярен по всему миру?

- Как стать мудрецом?

- Как правильно установить FreeBSD

- Как стать таким как Путин?

- Где лучше жить - в Димитровграде или в Ульяновске?

- Почему город Димитровград так называется?

- Что такое метамодерн?

- ВАЖНО! Временное ограничение движения автотранспортных средств в Димитровграде

- Тарифы на электроэнергию для майнеров предложено повысить

Обнаружение вторжений – общее название процесса, позволяющего выявить несанкционированное вмешательство в работу компьютера.

Этот процесс связан с проверкой файлов журналов и сетевого трафика на признаки вторжения. Для этого существует немало средств, но мы сосредоточимся на сетевых системах обнаружения вторжений (NIDS) и системах обнаружения вторжений на хосте (HIDS).

Инструменты NIDS служат для перехвата сетевого трафика и изучения отдельных его пакетов на предмет злонамеренной активности, а средства HIDS изучают локальные приложения и ресурсы, к которым эти приложения обращаются.

Один из многих инструментов BackTrack, Snort, является инструментом NIDS – а по совместительству системой предотвращения сетевых вторжений (NIPS). Приложение можно сконфигурировать как сниффер – для чтения сетевых пакетов и отображения их на экране – или как регистратор пакетов; тогда все пакеты записываются на диск для дальнейшего анализа. Однако это средство давно и успешно используется как система обнаружения вторжений путём наблюдения за сетевым трафиком и его анализа на основе заданных пользователем правил.

В комплекте BackTrack имеется и web-интерфейс Base для Snort. Чтобы настроить Base и Snort, последовательно выберите K Menu > Services > Snort > Setup и активируйте Snort. В открывшемся окне Konsole вам предложат ввести пароль суперпользователя MySQL. Следуйте инструкциям, и вы вскоре попадёте в приятный интерфейс в web-браузере.

Чтобы собрать достаточно сетевых данных, Snort должен работать довольно долго. Если вам не хватает терпения, попробуйте Wireshark. Это приложение идентифицирует все сетевые карты и собирает все данные, передаваемые по сети. Главный недостаток Wireshark в том, что анализировать все собранные сведения придётся самостоятельно.

Сканирование сети

- Метамодернизм в позднем творчестве В.Г. Сорокина

- ЛитРПГ - последняя отрыжка постмодерна

- "Ричард III и семиотика"

- 3D-визуализация обложки Ridero создаем обложку книги при работе над самиздатом.

- Архитектура метамодерна - говоря о современном искусстве, невозможно не поговорить об архитектуре. В данной статье будет отмечено несколько интересных принципов, характерных для построек "новой волны", столь притягательных и скандальных.

- Литература

- Метамодерн

- Рокер-Прометей против изначального зла в «Песне про советскую милицию» Вени Дркина, Автор: Нина Ищенко, к.ф.н, член Союза Писателей ЛНР - перепубликация из журнала "Топос".

- Как избавиться от комаров? Лучшие типы ловушек.

- Что делать если роблокс вылетает на windows

- Что делать, если ребенок смотрит порно?

- Почему собака прыгает на людей при встрече?

- Какое масло лить в Задний дифференциал (мост) Visco diff 38434AA050

- О чем может рассказать хвост вашей кошки?

- Верветки

- Отчетность бюджетных учреждений при закупках по Закону № 223-ФЗ

- Срок исковой давности как правильно рассчитать

- Дмитрий Патрушев минсельхоз будет ли преемником Путина

- Кто такой Владислав Поздняков? Что такое "Мужское Государство" и почему его признали экстремистским в России?

- Как правильно выбрать машинное масло в Димитровграде?

- Как стать богатым и знаменитым в России?

- Почему фильм "Пипец" (Kick-Ass) стал популярен по всему миру?

- Как стать мудрецом?

- Как правильно установить FreeBSD

- Как стать таким как Путин?

- Где лучше жить - в Димитровграде или в Ульяновске?

- Почему город Димитровград так называется?

- Что такое метамодерн?

- ВАЖНО! Временное ограничение движения автотранспортных средств в Димитровграде

- Тарифы на электроэнергию для майнеров предложено повысить

Это вторая категория инструментов в меню BackTrack. Здесь найдётся множество сканеров портов и средств для идентификации ОС и сетевых служб по «отпечаткам пальцев».

Сканеры портов собирают сведения о портах для любого протокола, будь то TCP или UDP. Варианты состояния – «открыт», «закрыт» и «блокирован». Открытые порты угрожают безопасности, поскольку через них можно проникнуть в операционную систему или приложения.

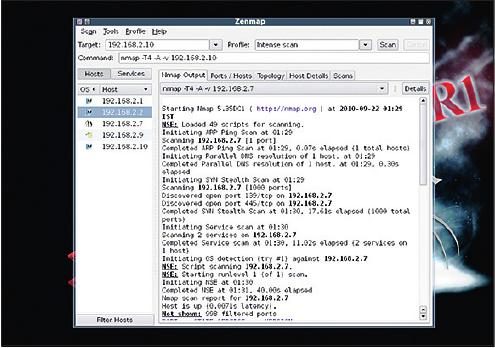

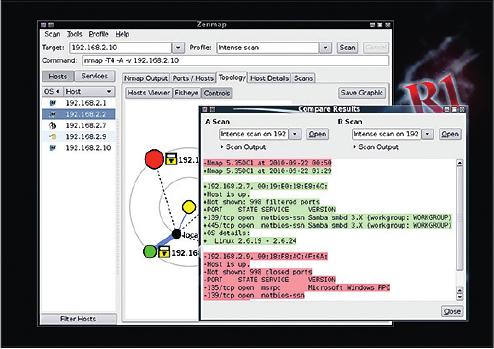

С помощью таких инструментов, как Nmap и Angry IP Scanner, легко определить состояние портов и принять должные контрмеры. В состав BackTrack включена также Zenmap, графическая оболочка для Nmap (бесспорно, самого популярного сканера портов для Linux).

Злоумышленники, пытающиеся проникнуть на чужие машины, в первую очередь должны выяснить тип операционной системы (найти точку проникновения для полного успеха отнюдь не достаточно). Определить ОС помогают такие средства, как p0f, Nmap и xprobe2.

А беспроводная сеть безопасна?

Технология Wired Equivalent Privacy (WEP), хотя и порядком устарела, до сих пор широко используется для обеспечения безопасности многих беспроводных точек доступа.

В запасе у BackTrack найдутся любые средства для взлома шифра WEP на точке доступа и входа в сеть за какие-то минуты. Документации по этому процессу в Интернете немало – ваш любимый технический сайт или блоге наверняка хоть раз да поднимал этот вопрос.

Пакета Aircrack-ng вполне достаточно для взлома шифрования WEP на точке доступа, как, впрочем, и шифрования WPA. На сайте проекта подробно описаны все инструменты из этого пакета, а также методика их использования для взлома шифра.

Кроме того, в BackTrack немало приложений для работы с устройствами Bluetooth. Программа Btscanner способна извлекать информацию из Bluetooth-устройства без установления взаимосвязи с ним. Bluesnarfer загружает телефонную книгу из взломанного телефона, а Btcrack служит для применения взлома ключа методом грубой силы.

Средства работы с Bluetooth и другими беспроводными устройствами сгруппированы в особом подменю BackTrack > Radio Network Analysis.

Повышение привилегий

- Метамодернизм в позднем творчестве В.Г. Сорокина

- ЛитРПГ - последняя отрыжка постмодерна

- "Ричард III и семиотика"

- 3D-визуализация обложки Ridero создаем обложку книги при работе над самиздатом.

- Архитектура метамодерна - говоря о современном искусстве, невозможно не поговорить об архитектуре. В данной статье будет отмечено несколько интересных принципов, характерных для построек "новой волны", столь притягательных и скандальных.

- Литература

- Метамодерн

- Рокер-Прометей против изначального зла в «Песне про советскую милицию» Вени Дркина, Автор: Нина Ищенко, к.ф.н, член Союза Писателей ЛНР - перепубликация из журнала "Топос".

- Как избавиться от комаров? Лучшие типы ловушек.

- Что делать если роблокс вылетает на windows

- Что делать, если ребенок смотрит порно?

- Почему собака прыгает на людей при встрече?

- Какое масло лить в Задний дифференциал (мост) Visco diff 38434AA050

- О чем может рассказать хвост вашей кошки?

- Верветки

- Отчетность бюджетных учреждений при закупках по Закону № 223-ФЗ

- Срок исковой давности как правильно рассчитать

- Дмитрий Патрушев минсельхоз будет ли преемником Путина

- Кто такой Владислав Поздняков? Что такое "Мужское Государство" и почему его признали экстремистским в России?

- Как правильно выбрать машинное масло в Димитровграде?

- Как стать богатым и знаменитым в России?

- Почему фильм "Пипец" (Kick-Ass) стал популярен по всему миру?

- Как стать мудрецом?

- Как правильно установить FreeBSD

- Как стать таким как Путин?

- Где лучше жить - в Димитровграде или в Ульяновске?

- Почему город Димитровград так называется?

- Что такое метамодерн?

- ВАЖНО! Временное ограничение движения автотранспортных средств в Димитровграде

- Тарифы на электроэнергию для майнеров предложено повысить

Название говорит само за себя: так называют любое действие по получению привилегий, превышающих исходный уровень. В случае с BackTrack это относится к группе инструментов, которые могут быть применены во зло. Эти средства позволяют ломать пароли, подключаться к сеансам SSH и даже отслеживать нажатия клавиш на чужой машине.

Данная категория делится на группы программ для взлома паролей, сниффинга и спуфинга. Можно проводить сетевые и локальные атаки для взлома паролей: имеются приложения на все случаи жизни. Есть даже средства, специализирующиеся на работе с определёнными службами. Например, инструмент Lodowep предназначен для анализа сложности паролей в web-серверах Lotus Domino.

Большинство системных администраторов использует снифферы для сканирования различных протоколов в своих сетях. BackTrack располагает такими проверенными инструментами, как Ethereal и dsniff, а также снифферами специального назначения. Поскольку такие программы обладают широким набором функций, некоторые из них можно встретить не в одной категории. Это относится и к большинству других подобных инструментов.

С помощью dsniff можно вести атаки sshmitm и webmitm [«man in the middle» – посредник] на трафик SSH и HTTPS в сети, пытаясь перехватить пароли или подключиться к интерактивным сеансам. Структура программ такова, что sshmitm поддерживает только версию 1 протокола SSH. Webmitm использует библиотеку OpenSSL для генерации сертификатов и умеет перехватывать защищенные SSL реквизиты входа в web-интерфейсы электронной почты и данные, введенные в web-формы.

Анализ web-серверов

- Метамодернизм в позднем творчестве В.Г. Сорокина

- ЛитРПГ - последняя отрыжка постмодерна

- "Ричард III и семиотика"

- 3D-визуализация обложки Ridero создаем обложку книги при работе над самиздатом.

- Архитектура метамодерна - говоря о современном искусстве, невозможно не поговорить об архитектуре. В данной статье будет отмечено несколько интересных принципов, характерных для построек "новой волны", столь притягательных и скандальных.

- Литература

- Метамодерн

- Рокер-Прометей против изначального зла в «Песне про советскую милицию» Вени Дркина, Автор: Нина Ищенко, к.ф.н, член Союза Писателей ЛНР - перепубликация из журнала "Топос".

- Как избавиться от комаров? Лучшие типы ловушек.

- Что делать если роблокс вылетает на windows

- Что делать, если ребенок смотрит порно?

- Почему собака прыгает на людей при встрече?

- Какое масло лить в Задний дифференциал (мост) Visco diff 38434AA050

- О чем может рассказать хвост вашей кошки?

- Верветки

- Отчетность бюджетных учреждений при закупках по Закону № 223-ФЗ

- Срок исковой давности как правильно рассчитать

- Дмитрий Патрушев минсельхоз будет ли преемником Путина

- Кто такой Владислав Поздняков? Что такое "Мужское Государство" и почему его признали экстремистским в России?

- Как правильно выбрать машинное масло в Димитровграде?

- Как стать богатым и знаменитым в России?

- Почему фильм "Пипец" (Kick-Ass) стал популярен по всему миру?

- Как стать мудрецом?

- Как правильно установить FreeBSD

- Как стать таким как Путин?

- Где лучше жить - в Димитровграде или в Ульяновске?

- Почему город Димитровград так называется?

- Что такое метамодерн?

- ВАЖНО! Временное ограничение движения автотранспортных средств в Димитровграде

- Тарифы на электроэнергию для майнеров предложено повысить

Web-приложения и их базы данных нередко становятся мишенью для атак. Поэтому BackTrack оснащён различными инструментами для аудита и проверки web-серверов и баз данных на проникновение.

Для получения полезных сведений о web-серверах и доменах можно использовать HTTPrint, программу для снятия «отпечатков пальцев». С его помощью можно установить версию ПО, работающего на сервере приложений, а также определить устройства, имеющие выход в Интернет – например, точки доступа, маршрутизаторы и кабельные модемы.

Есть в комплекте и программы с безобидными названиями httpput и list-urls, которые умеют загружать файлы на недостаточно защищённый сервер или извлекать URL’ы web-сайта. Есть и более совершенные средства, такие как Web Application Attach, Audit Framework (w3af) и websecurify.

- Метамодернизм в позднем творчестве В.Г. Сорокина

- ЛитРПГ - последняя отрыжка постмодерна

- "Ричард III и семиотика"

- 3D-визуализация обложки Ridero создаем обложку книги при работе над самиздатом.

- Архитектура метамодерна - говоря о современном искусстве, невозможно не поговорить об архитектуре. В данной статье будет отмечено несколько интересных принципов, характерных для построек "новой волны", столь притягательных и скандальных.

- Литература

- Метамодерн

- Рокер-Прометей против изначального зла в «Песне про советскую милицию» Вени Дркина, Автор: Нина Ищенко, к.ф.н, член Союза Писателей ЛНР - перепубликация из журнала "Топос".

- Как избавиться от комаров? Лучшие типы ловушек.

- Что делать если роблокс вылетает на windows

- Что делать, если ребенок смотрит порно?

- Почему собака прыгает на людей при встрече?

- Какое масло лить в Задний дифференциал (мост) Visco diff 38434AA050

- О чем может рассказать хвост вашей кошки?

- Верветки

- Отчетность бюджетных учреждений при закупках по Закону № 223-ФЗ

- Срок исковой давности как правильно рассчитать

- Дмитрий Патрушев минсельхоз будет ли преемником Путина

- Кто такой Владислав Поздняков? Что такое "Мужское Государство" и почему его признали экстремистским в России?

- Как правильно выбрать машинное масло в Димитровграде?

- Как стать богатым и знаменитым в России?

- Почему фильм "Пипец" (Kick-Ass) стал популярен по всему миру?

- Как стать мудрецом?

- Как правильно установить FreeBSD

- Как стать таким как Путин?

- Где лучше жить - в Димитровграде или в Ульяновске?

- Почему город Димитровград так называется?

- Что такое метамодерн?

- ВАЖНО! Временное ограничение движения автотранспортных средств в Димитровграде

- Тарифы на электроэнергию для майнеров предложено повысить

Для защиты web-сервера можно воспользоваться программой Nikto2 из меню Web Application Analysis. Это крохотное приложение работает как сканер, тестируя web-сервер в поисках тысяч потенциально опасных скриптов CGI и файлов, а также предупреждает об устаревании ПО сервера. Программа сообщает также о проблемах, связанных с текущей версией ПО.

Меню Database в группе Web Application Analysis содержит инструменты для изучения баз данных Oracle, MS SQL и MySQL. Для анализа данных в базах имеются скрипты для инъекции SQL и взлома паролей методом грубой силы.

Руткиты и охотники за руткитами теперь на слуху даже у тех, кто пользуется компьютером от случая к случаю. Естественно, охотники за руткитами найдутся и в BackTrack.

В подменю Backtrack > Digital Forensics можно найти Autospy – графическую оболочку для пакета программ командной строки The Sleuth Kit, позволяющего исследовать файловые системы и диски компьютеров. Среди многих функций программы – способность создавать подробные графики файловой активности с указанием времени модификации и доступа к файлам.

К вашим услугам и Foremost, программа для восстановления данных – с её помощью можно восстанавливать файлы по заголовкам, «хвостам» или внутренней структуре. Для поиска руткитов, бэк-доров и снифферов предназначен Rootkit Hunter; также рекомендуется просмотреть содержимое подменю Backtrack > Maintaining Access, где имеются различные прокси, средства туннелирования и другие программы, укрепляющие защиту.

Ещё одно важное подменю – Vulnerability Identification [Определение уязвимости]: здесь вы найдёте инструменты типа Brute-force Exploit Detector. Это коллекция сценариев для тестирования различных протоколов на переполнение буферов или уязвимость строк, выполняемого путём отправки множества длинных строк на сервер.

Проверка на проникновение

- Метамодернизм в позднем творчестве В.Г. Сорокина

- ЛитРПГ - последняя отрыжка постмодерна

- "Ричард III и семиотика"

- 3D-визуализация обложки Ridero создаем обложку книги при работе над самиздатом.

- Архитектура метамодерна - говоря о современном искусстве, невозможно не поговорить об архитектуре. В данной статье будет отмечено несколько интересных принципов, характерных для построек "новой волны", столь притягательных и скандальных.

- Литература

- Метамодерн

- Рокер-Прометей против изначального зла в «Песне про советскую милицию» Вени Дркина, Автор: Нина Ищенко, к.ф.н, член Союза Писателей ЛНР - перепубликация из журнала "Топос".

- Как избавиться от комаров? Лучшие типы ловушек.

- Что делать если роблокс вылетает на windows

- Что делать, если ребенок смотрит порно?

- Почему собака прыгает на людей при встрече?

- Какое масло лить в Задний дифференциал (мост) Visco diff 38434AA050

- О чем может рассказать хвост вашей кошки?

- Верветки

- Отчетность бюджетных учреждений при закупках по Закону № 223-ФЗ

- Срок исковой давности как правильно рассчитать

- Дмитрий Патрушев минсельхоз будет ли преемником Путина

- Кто такой Владислав Поздняков? Что такое "Мужское Государство" и почему его признали экстремистским в России?

- Как правильно выбрать машинное масло в Димитровграде?

- Как стать богатым и знаменитым в России?

- Почему фильм "Пипец" (Kick-Ass) стал популярен по всему миру?

- Как стать мудрецом?

- Как правильно установить FreeBSD

- Как стать таким как Путин?

- Где лучше жить - в Димитровграде или в Ульяновске?

- Почему город Димитровград так называется?

- Что такое метамодерн?

- ВАЖНО! Временное ограничение движения автотранспортных средств в Димитровграде

- Тарифы на электроэнергию для майнеров предложено повысить

Наконец, мы подошли к наиболее впечатляющему подменю. Здесь собраны следующие приложения: Fast-Track, Metasploit Framework, Inguma и Social Engineer Toolkit.

Fast-Track по вашему выбору может работать в интерактивной оболочке или в интерфейсе браузера. В любом случае обязательно прочтите руководство – там содержится доходчивое и сжатое описание основных функций программы.

Inguma – модульный пакет для проверки на проникновение и оценки уязвимости, пригодный для исследования хостов и сбора информации о них, взлома имён пользователей и паролей прямым перебором и других целей. В него входит пять модулей: Discover, Gather, Brute Force, Exploits и Autoscan, каждый из которых также состоит из нескольких инструментов для подробного исследования целевой машины.

Вероятно, наиболее опасный, хотя и нетипично простой в использовании, инструмент – Social Engineer Toolkit. Из меню его интерфейса можно эффективно и быстро запускать почтовые атаки, web-фишинг и другие механизмы. Особый вид фишинговой атаки позволяет рассылать сообщения с «заминированными» вложениями – открытие пользователем невинного с виду PDF-файла предоставит вам доступ к поражённой машине на уровне оболочки.

Поскольку количество инструментов велико, а область деятельности весьма специфична, разработчики BackTrack проводят курсы, на которых рассказывают исследователям и системным администраторам о мощи предлагаемых инструментов. После курса обучения (Pentesting with BackTrack), или будучи просто уверенным в своих силах, можно сдавать экзамен на сертификат Offensive Security Certified Professional.

Подстройка BackTrack

Разработчики BackTrack не планируют переходить на Gnome или разрабатывать Gnome-версию BackTrack. Однако после переключения на Ubuntu вы сами можете, воспользовавшись репозиторием, установить Gnome на экземпляр BackTrack. Только учтите, что команда BackTrack не будет оказывать вам техническую поддержку, если это приведёт к проблемам.

Молодой проект-попытка создать Gnome-версию BackTrack называется GnackTrack. К сожалению, пока он во младенчестве. С помощью таких средств, как Remastersys, можно создать собственный диск BackTrack. Ещё один вариант, связанный с переключением на Ubuntu и доступностью соответствующих репозиториев – установка инструментов BackTrack на действующий дистрибутив.

Шаг за шагом: Сравнение сканирований в Zenmap

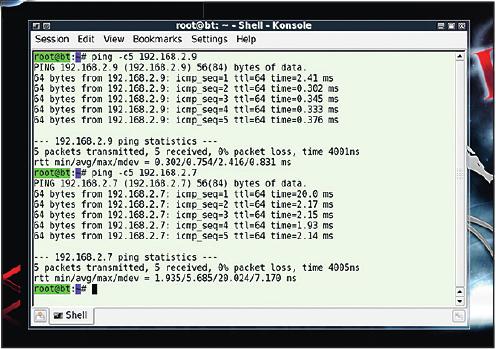

- 1 Проверка видимости устройства

- Ознакомьтесь с Nmap, затем вызовите Konsole и, набрав ping -c5 192.168.2.10, убедитесь, что BackTrack «видит» удалённый компьютер.

- 2 Выбор скана для запуска

- Запустите Zenmap в меню K Menu > Backtrack > Network Mapping > Portscanning. Укажите IP-адрес целевой машины в поле Target, выберите тип скана в списке Profile и нажмите кнопку Scan.

- 3 Сравнение результатов

- По завершении работы можно изучить кое-какие сведения, полученные на выходе. Если выполнено несколько сканов одного и того же устройства, выберите команду Tools > Compare для сравнения результатов.