LXF87-88:Безопасность

Yaleks (обсуждение | вклад) (uncomplete) |

Dionysius (обсуждение | вклад) м (→Настроим индивидуальные фильтры) |

||

| (не показаны 2 промежуточные версии 1 участника) | |||

| Строка 6: | Строка 6: | ||

В речи по поводу Дюнкеркской эвакуации, перед тем, как сказать | В речи по поводу Дюнкеркской эвакуации, перед тем, как сказать | ||

«Мы будем сражаться на пляжах», Уинстон Черчилль изрек | «Мы будем сражаться на пляжах», Уинстон Черчилль изрек | ||

| − | «Мы защитим наш остров любой ценой». | + | «Мы защитим наш остров любой ценой». Компьютеры — наши |

прекрасные маленькие островки, но они всегда находятся под обстрелом, о чем свидетельствуют журналы любого Linux-сервера, имеющего | прекрасные маленькие островки, но они всегда находятся под обстрелом, о чем свидетельствуют журналы любого Linux-сервера, имеющего | ||

внешний IP-адрес. | внешний IP-адрес. | ||

| − | Межсетевые экраны (брандмауэры) | + | Межсетевые экраны (брандмауэры) — один из наиболее важных |

рубежей обороны вашего компьютера. Это сетевые устройства (как | рубежей обороны вашего компьютера. Это сетевые устройства (как | ||

аппаратные, так и программные, запускаемые на обычном компьютере), контролирующие трафик между внутренней сетью и Интернетом. | аппаратные, так и программные, запускаемые на обычном компьютере), контролирующие трафик между внутренней сетью и Интернетом. | ||

| Строка 24: | Строка 24: | ||

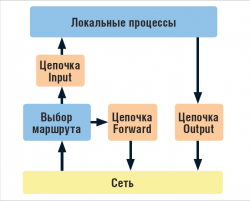

[[Изображение:Img 87-88 60 2.png|250px|thumb|Рис. 1. Три стандартных цепочки позволяют фильтровать входящие, исходящие и проходящие пакеты.]] | [[Изображение:Img 87-88 60 2.png|250px|thumb|Рис. 1. Три стандартных цепочки позволяют фильтровать входящие, исходящие и проходящие пакеты.]] | ||

В недрах ядра скрывается кусок кода под названием netfilter (сетевой | В недрах ядра скрывается кусок кода под названием netfilter (сетевой | ||

| − | фильтр) | + | фильтр) — он выполняет фильтрацию IP-пакетов: проверяет каждый |

исходящий и входящий пакет и решает его судьбу, основываясь на | исходящий и входящий пакет и решает его судьбу, основываясь на | ||

его параметрах, таких, как исходные и конечные адреса и порты или | его параметрах, таких, как исходные и конечные адреса и порты или | ||

флаги заголовка TCP. | флаги заголовка TCP. | ||

| − | Два главных действия, выполняемых | + | Два главных действия, выполняемых netfilter — принять пакет |

или, соответственно, отклонить его. Он также может вести журнал с | или, соответственно, отклонить его. Он также может вести журнал с | ||

помощью сервиса syslogd. Используя netfilter, можно настроить Linux-машину как межсетевой экран с фильтрацией пакетов. | помощью сервиса syslogd. Используя netfilter, можно настроить Linux-машину как межсетевой экран с фильтрацией пакетов. | ||

| Строка 41: | Строка 41: | ||

машины, подключенной к сети через ADSL или модем. | машины, подключенной к сети через ADSL или модем. | ||

| − | Netfilter настраивается с помощью специальных правил, задаваемых из консоли командой iptables. Ее | + | Netfilter настраивается с помощью специальных правил, задаваемых из консоли командой iptables. Ее синтаксис — полноценный язык |

со своими правилами. Типичное правило включает в себя компоненты | со своими правилами. Типичное правило включает в себя компоненты | ||

для распознавания определенных пакетов и заканчивается директивой | для распознавания определенных пакетов и заканчивается директивой | ||

| Строка 55: | Строка 55: | ||

цепочку (Output) и попадают в сеть. Каждая из этих цепочек, в сущности, является простым набором условий, через проверку которых и | цепочку (Output) и попадают в сеть. Каждая из этих цепочек, в сущности, является простым набором условий, через проверку которых и | ||

проходит пакет. | проходит пакет. | ||

| + | |||

| + | {{Врезка|center| | ||

| + | |Заголовок=Зачем вам брандмауэр? | ||

| + | |Содержание=Интернет, увы, становится враждебным окружением, к которому уже | ||

| + | нельзя подключаться непосредственно, без брандмауэра (он же | ||

| + | firewall). Однако домашние пользователи с широкополосным доступом должны различать две вещи. Если ADSL-модем воткнут в вашу | ||

| + | машину напрямую (ну, или через USB), то у нее есть реальный IP-адрес, к которому можно подключиться извне, и она нуждается в | ||

| + | защите. | ||

| + | |||

| + | А если вы подключаетесь к внешнему ADSL-модему через Ethernet, | ||

| + | то в такой модем уже встроен маршрутизатор, выполняющий преобразование адресов (Network address translation – NAT). Большое преимущество NAT состоит в том, что машинам из внешнего мира запрещено подключение к внутренним – т.е. к вашей домашней машине [по | ||

| + | такому принципу работают многие российские интернет-провайдеры, | ||

| + | однако, имейте в виду, что в этом случае ваши соседи по сегменту также потенциально опасны – кое-кто из них, например, не побрезгует | ||

| + | воспользоваться «дырой» в чужой системе, чтобы посидеть в | ||

| + | Интернете за ваш счет, – прим. ред.]. | ||

| + | |Ширина=}} | ||

==== Настроим индивидуальные фильтры ==== | ==== Настроим индивидуальные фильтры ==== | ||

| + | {{Врезка | ||

| + | |Заголовок=Скорая помощь | ||

| + | |Содержание=Будьте осторожны, | ||

| + | когда настраиваете | ||

| + | брандмауэр на | ||

| + | машине, к которой у | ||

| + | вас нет физического доступа. Очень | ||

| + | легко заблокировать все входящие | ||

| + | соединения, задавая | ||

| + | политику по умолчанию: вы и охнуть не | ||

| + | успеете. Верьте мне! | ||

| + | Я уже пробовал… | ||

| + | |Ширина=150px}} | ||

Теперь вы понимаете, что в примере выше мы добавляем правило во | Теперь вы понимаете, что в примере выше мы добавляем правило во | ||

входную цепочку (-A INPUT). Условие гласит, что пакет должен придти | входную цепочку (-A INPUT). Условие гласит, что пакет должен придти | ||

| Строка 66: | Строка 95: | ||

правиле параметрам. Эта часть называется целью условия. Возможные | правиле параметрам. Эта часть называется целью условия. Возможные | ||

цели таковы: | цели таковы: | ||

| − | * | + | * ACCEPT — принять пакет; |

| − | * | + | * DROP — молча отклонить пакет; |

| − | * | + | * REJECT — отклонить пакет и сказать об этом отправителю; |

| − | * | + | * LOG — записать прибытие пакета (и позволить ему пройти к следующему условию). |

| − | Списки условий для цепочки могут быть весьма длинными: | + | Списки условий для цепочки могут быть весьма длинными: 50 — обычнейшее количество. Для каждого пакета проверяется каждое |

условие. Как только произойдет совпадение, будет предпринято соответствующее решение (цель), и следующие условия проверяться уже не | условие. Как только произойдет совпадение, будет предпринято соответствующее решение (цель), и следующие условия проверяться уже не | ||

будут. Если пакет доходит до конца цепочки, не удовлетворив ни одному условию, его судьба зависит от «политики» цепочки. Например, | будут. Если пакет доходит до конца цепочки, не удовлетворив ни одному условию, его судьба зависит от «политики» цепочки. Например, | ||

<pre>iptables -P INPUT DROP</pre> | <pre>iptables -P INPUT DROP</pre> | ||

говорит, что все такие пакеты будут отклонены. Простейший способ | говорит, что все такие пакеты будут отклонены. Простейший способ | ||

| − | создания набора | + | создания набора условий — установить политику по умолчанию в DROP, |

а затем добавлять условия для нужных пакетов. Это подход с «презумпцией виновности». Другой подход (установка политики по умолчанию в ACCEPT, а затем создание правил для блокировки ненужных | а затем добавлять условия для нужных пакетов. Это подход с «презумпцией виновности». Другой подход (установка политики по умолчанию в ACCEPT, а затем создание правил для блокировки ненужных | ||

пакетов) гораздо сложнее, менее безопасен и не рекомендуется. | пакетов) гораздо сложнее, менее безопасен и не рекомендуется. | ||

| Строка 87: | Строка 116: | ||

с правилами из цепочки TCP_RULES. Я предпочитаю думать, что прыжки по цепочке аналогичны проходам по процедурам (подпрограммам). | с правилами из цепочки TCP_RULES. Я предпочитаю думать, что прыжки по цепочке аналогичны проходам по процедурам (подпрограммам). | ||

| − | Механизм «попакетной» проверки IP- | + | Механизм «попакетной» проверки IP-трафика — лишь половина |

умений iptables. Возможно еще записывать, когда происходит TCP или | умений iptables. Возможно еще записывать, когда происходит TCP или | ||

UDP-транзакция, и проверять пакеты не только по их заголовкам, но и | UDP-транзакция, и проверять пакеты не только по их заголовкам, но и | ||

| − | в контексте совершаемого | + | в контексте совершаемого соединения… Борюсь с искушением вдаться |

в подробности, иначе урок разросся бы до размеров журнала. | в подробности, иначе урок разросся бы до размеров журнала. | ||

| Строка 100: | Строка 129: | ||

Но если вы все-таки решите дерзнуть, ознакомьтесь с материалом | Но если вы все-таки решите дерзнуть, ознакомьтесь с материалом | ||

| − | по iptables из | + | по iptables из LXF47. Мы положили его на диск в формате PDF. |

=== Часть 2: Простой путь === | === Часть 2: Простой путь === | ||

| + | {{Врезка | ||

| + | |Заголовок=Скорая помощь | ||

| + | |Содержание=Рискуя быть | ||

| + | навязчивым, | ||

| + | я хочу подчеркнуть | ||

| + | важность политики | ||

| + | безопасности. | ||

| + | Пока вы не сядете | ||

| + | и не зададитесь | ||

| + | вопросом «Кто | ||

| + | и что может делать | ||

| + | с моей машиной?», | ||

| + | вы не готовы | ||

| + | настраивать правила межсетевого | ||

| + | экрана, отключать | ||

| + | ненужные сервисы | ||

| + | и повышать | ||

| + | безопасность | ||

| + | компьютера. | ||

| + | |Ширина=150px}} | ||

Я показал вам продвинутый путь настройки межсетевого экрана, однако большинство из нас (включая меня), возможно, предпочтут использование утилиты, которая позволит указать политику безопасности на | Я показал вам продвинутый путь настройки межсетевого экрана, однако большинство из нас (включая меня), возможно, предпочтут использование утилиты, которая позволит указать политику безопасности на | ||

более высоком уровне и сгенерирует команды iptables сама. А потом их | более высоком уровне и сгенерирует команды iptables сама. А потом их | ||

можно будет подредактировать, как описано в первой части. | можно будет подредактировать, как описано в первой части. | ||

| + | [[Изображение:Img 87-88 62 2.png|400px|left|thumb|Рис. 2. Межсетевой экран с тремя интерфейсами защищает DMZ и внутреннюю сеть от внешнего мира. Для каждой сети можно выбрать свой уровень фильтрации.]] | ||

Мне нравится модуль конфигурации брандмауэра YaST в SUSE. | Мне нравится модуль конфигурации брандмауэра YaST в SUSE. | ||

Он позволит вам настроить брандмауэр примерно на том же уровне, | Он позволит вам настроить брандмауэр примерно на том же уровне, | ||

| Строка 116: | Строка 166: | ||

корпоративной сети. | корпоративной сети. | ||

| − | Внешние | + | Внешние интерфейсы — те, что подключены к огромному злому Интернету; в домашних условиях это обычно ADSL или простой |

модем. Если у вас всего одна машина, ваш сетевой интерфейс будет | модем. Если у вас всего одна машина, ваш сетевой интерфейс будет | ||

внешним. | внешним. | ||

| − | Внутренние сетевые | + | Внутренние сетевые интерфейсы — те, что подключены к доверенным узлам. В небольшом офисе, где как шлюз используется Linux-машина, это будет интерфейс, подключенный к локальной сети. |

| − | Демилитаризованная зона (DMZ) | + | Демилитаризованная зона (DMZ) — это сеть, в которой находятся видимые снаружи машины, например, Web/FTP/почтовые-серверы. Сказать по правде, если вы настраиваете межсетевой экран для |

использования в корпоративной среде с DMZ, вы обязаны изучить | использования в корпоративной среде с DMZ, вы обязаны изучить | ||

более глубокие материалы по данной тематике. Тот же модуль YaST, к | более глубокие материалы по данной тематике. Тот же модуль YaST, к | ||

| Строка 131: | Строка 181: | ||

далее. | далее. | ||

| + | [[Изображение:Img 87-88 62 1.png|thumb|Рис. 3 Модуль YaST для настройки брандмауэра. Здесь указывается, какие сервисы доступны в каждой из трех зон.]] | ||

Определив, какие сетевые интерфейсы соответствуют нужным | Определив, какие сетевые интерфейсы соответствуют нужным | ||

зонам, переходите на экран доступных сервисов для каждой из зон | зонам, переходите на экран доступных сервисов для каждой из зон | ||

| − | (рис. 3). Слева вы видите перечень семи экранов модуля YaST, | + | (рис. 3). Слева вы видите перечень семи экранов модуля YaST, справа — выпадающие списки зон и сервисов (DNS, IMAP, HTTP и т. д.). |

Выберите зону и определите доступные ей сервисы. | Выберите зону и определите доступные ей сервисы. | ||

| Строка 140: | Строка 191: | ||

нажмите Remove (Удалить). Для сервисов, которых нет в списке, | нажмите Remove (Удалить). Для сервисов, которых нет в списке, | ||

вы должны будете указать номер порта. Например, для разрешения | вы должны будете указать номер порта. Например, для разрешения | ||

| − | Telnet-сеансов (возможно, вы захотите разрешить их только для внутренней сети, поскольку Telnet небезопасен) нажмите на | + | Telnet-сеансов (возможно, вы захотите разрешить их только для внутренней сети, поскольку Telnet небезопасен) нажмите на Advanced… и |

введите номер порта (23) в поле TCP Ports. Внутренняя зона должна обрабатываться по-особому. Внизу вы найдете флажок Protect | введите номер порта (23) в поле TCP Ports. Внутренняя зона должна обрабатываться по-особому. Внизу вы найдете флажок Protect | ||

Firewall From Internal Zone. Пока он не отмечен, к пакетам, исходящим | Firewall From Internal Zone. Пока он не отмечен, к пакетам, исходящим | ||

| Строка 146: | Строка 197: | ||

==== За кулисами ==== | ==== За кулисами ==== | ||

| + | {{Врезка|left| | ||

| + | |Заголовок=Скорая помощь | ||

| + | |Содержание=Сканер портов, | ||

| + | типа Nmap, | ||

| + | рассмотренного | ||

| + | на прошлом | ||

| + | уроке — отличная | ||

| + | утилита для проверки корректной | ||

| + | работы правил вашего межсетевого | ||

| + | экрана. | ||

| + | |Ширина=150px}} | ||

Модуль YaST не генерирует правила iptables напрямую. Вместо этого | Модуль YaST не генерирует правила iptables напрямую. Вместо этого | ||

он редактирует файл /etc/sysconfig/SuSEfirewall2. Если у вас SUSE, | он редактирует файл /etc/sysconfig/SuSEfirewall2. Если у вас SUSE, | ||

| Строка 164: | Строка 226: | ||

==== Брандмауэр Fedora ==== | ==== Брандмауэр Fedora ==== | ||

| + | {{Врезка | ||

| + | |Заголовок=Скорая помощь | ||

| + | |Содержание=Если вы столкнетесь с проблемами, | ||

| + | заставляя какой-либо сетевой | ||

| + | сервис работать, | ||

| + | стоит проверить, | ||

| + | не стоит ли на его | ||

| + | пути netfilter. Мне | ||

| + | случалось потерять | ||

| + | много времени, | ||

| + | прежде чем я обнаруживал, что все | ||

| + | дело в брандмауэре. Его отключение | ||

| + | (ненадолго!) значительно упростит | ||

| + | настройку. | ||

| + | |Ширина=150px}} | ||

| + | [[Изображение:Img 87-88 63 1.jpg|thumb|Рис. 4 Утилита настройки брандмауэра в Fedora сгодится при создании личного брандмауэра, но не более того.]] | ||

Не только в SUSE есть графические утилиты | Не только в SUSE есть графические утилиты | ||

для настройки брандмауэра. На рис. 4 показана утилита system-config-securitylevel, входящая в Fedora. Это более простой инструмент, | для настройки брандмауэра. На рис. 4 показана утилита system-config-securitylevel, входящая в Fedora. Это более простой инструмент, | ||

| Строка 170: | Строка 248: | ||

порты, и подходит только для настройки личного брандмауэра на одиночной машине. | порты, и подходит только для настройки личного брандмауэра на одиночной машине. | ||

| + | [[Изображение:Img 87-88 63 2.png|thumb|Рис. 5 Просмотр действующих правил командой iptables-save. Если сохранить их в файле, можно будет их восстановить командой iptables-restore.]] | ||

Вы можете просмотреть ваши правила, выполнив команду iptablessave | Вы можете просмотреть ваши правила, выполнив команду iptablessave | ||

(ее вывод показан на рис. 5). Здесь вы видите пример определенной пользователем цепочки (RH-Firewall-1-INPUT), устанавливающей | (ее вывод показан на рис. 5). Здесь вы видите пример определенной пользователем цепочки (RH-Firewall-1-INPUT), устанавливающей | ||

| Строка 205: | Строка 284: | ||

обнаруживает открытые порты, а в журнале (у меня это /var/log/firewall) появились новые сообщения. Ethereal покажет, что FIN-пакеты по-прежнему доходят, но не получают ответа. На подобных экспериментах можно научиться многому. Вот вам развлечение для | обнаруживает открытые порты, а в журнале (у меня это /var/log/firewall) появились новые сообщения. Ethereal покажет, что FIN-пакеты по-прежнему доходят, но не получают ответа. На подобных экспериментах можно научиться многому. Вот вам развлечение для | ||

дождливого вечера! | дождливого вечера! | ||

| + | |Ширина=}} | ||

| + | |||

| + | {{Врезка|center| | ||

| + | |Заголовок=Рекомендуется прочесть | ||

| + | |Содержание=Лучшая книга по брандмауэрам в Linux, конечно же, Linux Firewalls Стива Сьюринга [Steve | ||

| + | Sturing] и Роберта Циглера [Robert Ziegler], третье издание (и, будете смеяться, третий издатель, | ||

| + | Novell Press). Эта книга не только подробнейше описывает использование iptables, но и рассматривает внутреннюю защиту, SELinux и мониторинг сети. | ||

|Ширина=}} | |Ширина=}} | ||

Текущая версия на 09:42, 6 февраля 2009

|

|

|

- Метамодернизм в позднем творчестве В.Г. Сорокина

- ЛитРПГ - последняя отрыжка постмодерна

- "Ричард III и семиотика"

- 3D-визуализация обложки Ridero создаем обложку книги при работе над самиздатом.

- Архитектура метамодерна - говоря о современном искусстве, невозможно не поговорить об архитектуре. В данной статье будет отмечено несколько интересных принципов, характерных для построек "новой волны", столь притягательных и скандальных.

- Литература

- Метамодерн

- Рокер-Прометей против изначального зла в «Песне про советскую милицию» Вени Дркина, Автор: Нина Ищенко, к.ф.н, член Союза Писателей ЛНР - перепубликация из журнала "Топос".

- Как избавиться от комаров? Лучшие типы ловушек.

- Что делать если роблокс вылетает на windows

- Что делать, если ребенок смотрит порно?

- Почему собака прыгает на людей при встрече?

- Какое масло лить в Задний дифференциал (мост) Visco diff 38434AA050

- О чем может рассказать хвост вашей кошки?

- Верветки

- Отчетность бюджетных учреждений при закупках по Закону № 223-ФЗ

- Срок исковой давности как правильно рассчитать

- Дмитрий Патрушев минсельхоз будет ли преемником Путина

- Кто такой Владислав Поздняков? Что такое "Мужское Государство" и почему его признали экстремистским в России?

- Как правильно выбрать машинное масло в Димитровграде?

- Как стать богатым и знаменитым в России?

- Почему фильм "Пипец" (Kick-Ass) стал популярен по всему миру?

- Как стать мудрецом?

- Как правильно установить FreeBSD

- Как стать таким как Путин?

- Где лучше жить - в Димитровграде или в Ульяновске?

- Почему город Димитровград так называется?

- Что такое метамодерн?

- ВАЖНО! Временное ограничение движения автотранспортных средств в Димитровграде

- Тарифы на электроэнергию для майнеров предложено повысить

Содержание |

[править] Строим межсетевой экран на базе Linux

ЧАСТЬ 4 Любой подключенный к сети компьютер открыт для атаки. Д-р Крис Браун научит, как уменьшить вашу уязвимость, создав заслон при помощи стандартных утилит Linux.

В речи по поводу Дюнкеркской эвакуации, перед тем, как сказать «Мы будем сражаться на пляжах», Уинстон Черчилль изрек «Мы защитим наш остров любой ценой». Компьютеры — наши прекрасные маленькие островки, но они всегда находятся под обстрелом, о чем свидетельствуют журналы любого Linux-сервера, имеющего внешний IP-адрес.

Межсетевые экраны (брандмауэры) — один из наиболее важных рубежей обороны вашего компьютера. Это сетевые устройства (как аппаратные, так и программные, запускаемые на обычном компьютере), контролирующие трафик между внутренней сетью и Интернетом. Есть несколько технологий создания таких экранов. Например, запросы от клиента по протоколам прикладного уровня (HTTP, FTP или DNS) перенаправляются через прокси-сервер; таким образом, прямое соединение между узлом локальной сети и Интернетом становится ненужным. Трансляция сетевых адресов (NAT или маскарадинг) также делает вашу сеть невидимой снаружи, позволяя еще и использовать свой диапазон адресов внутри сети. Однако наш сегодняшний урок посвящен классическому пакетному фильтру, работающему на сетевом уровне (IP). Я покажу вам, как настроить его в Linux.

[править] Часть 1: Разбираем iptables

В недрах ядра скрывается кусок кода под названием netfilter (сетевой фильтр) — он выполняет фильтрацию IP-пакетов: проверяет каждый исходящий и входящий пакет и решает его судьбу, основываясь на его параметрах, таких, как исходные и конечные адреса и порты или флаги заголовка TCP.

Два главных действия, выполняемых netfilter — принять пакет или, соответственно, отклонить его. Он также может вести журнал с помощью сервиса syslogd. Используя netfilter, можно настроить Linux-машину как межсетевой экран с фильтрацией пакетов.

Обычно в роли межсетевого экрана выступает машина, работающая между внутренней сетью предприятия и большим и злым Интернетом и защищающая данные корпоративных компьютеров от взломщиков, коварных скриптописцев и вирусов. В данном случае фильтрация применяется к пакетам, приходящим извне и переправляемым во внутреннюю сеть. Можно также фильтровать пакеты, идущие на межсетевой экран изнутри или исходящие из него; то есть использовать netfilter как персональный брандмауэр, пригодный даже для одиночной домашней машины, подключенной к сети через ADSL или модем.

Netfilter настраивается с помощью специальных правил, задаваемых из консоли командой iptables. Ее синтаксис — полноценный язык со своими правилами. Типичное правило включает в себя компоненты для распознавания определенных пакетов и заканчивается директивой принятия или отклонения подобного пакета. Вот пример того, как это выглядит:

iptables -A INPUT -i eth0 -p udp -s $NAMESERVER --sport 53 -d 140.116.5.1 --dport 53 -J ACCEPT

Чтобы разобраться в этом, нужно представить, какими путями пакеты приходят, проходят и уходят с вашей машины. Есть три варианта, показанные на рис. 1. Входящий пакет проверяется пакетным фильтром, и следует его решению. Если адрес доставки пакета соответствует данной машине, пакет проходит через входную цепочку (Input) и идет вверх по стеку протоколов. Если пакет предназначен для другой машины, реализация протокола сетевого уровня опрашивает таблицу маршрутизации, чтобы узнать, на какой сетевой интерфейс его отправить. Затем он идет по цепочке Forward и возвращается в сеть. Наконец, пакеты, формируемые на данной машине, проходят через выходную цепочку (Output) и попадают в сеть. Каждая из этих цепочек, в сущности, является простым набором условий, через проверку которых и проходит пакет.

- Метамодернизм в позднем творчестве В.Г. Сорокина

- ЛитРПГ - последняя отрыжка постмодерна

- "Ричард III и семиотика"

- 3D-визуализация обложки Ridero создаем обложку книги при работе над самиздатом.

- Архитектура метамодерна - говоря о современном искусстве, невозможно не поговорить об архитектуре. В данной статье будет отмечено несколько интересных принципов, характерных для построек "новой волны", столь притягательных и скандальных.

- Литература

- Метамодерн

- Рокер-Прометей против изначального зла в «Песне про советскую милицию» Вени Дркина, Автор: Нина Ищенко, к.ф.н, член Союза Писателей ЛНР - перепубликация из журнала "Топос".

- Как избавиться от комаров? Лучшие типы ловушек.

- Что делать если роблокс вылетает на windows

- Что делать, если ребенок смотрит порно?

- Почему собака прыгает на людей при встрече?

- Какое масло лить в Задний дифференциал (мост) Visco diff 38434AA050

- О чем может рассказать хвост вашей кошки?

- Верветки

- Отчетность бюджетных учреждений при закупках по Закону № 223-ФЗ

- Срок исковой давности как правильно рассчитать

- Дмитрий Патрушев минсельхоз будет ли преемником Путина

- Кто такой Владислав Поздняков? Что такое "Мужское Государство" и почему его признали экстремистским в России?

- Как правильно выбрать машинное масло в Димитровграде?

- Как стать богатым и знаменитым в России?

- Почему фильм "Пипец" (Kick-Ass) стал популярен по всему миру?

- Как стать мудрецом?

- Как правильно установить FreeBSD

- Как стать таким как Путин?

- Где лучше жить - в Димитровграде или в Ульяновске?

- Почему город Димитровград так называется?

- Что такое метамодерн?

- ВАЖНО! Временное ограничение движения автотранспортных средств в Димитровграде

- Тарифы на электроэнергию для майнеров предложено повысить

[править] Настроим индивидуальные фильтры

- Метамодернизм в позднем творчестве В.Г. Сорокина

- ЛитРПГ - последняя отрыжка постмодерна

- "Ричард III и семиотика"

- 3D-визуализация обложки Ridero создаем обложку книги при работе над самиздатом.

- Архитектура метамодерна - говоря о современном искусстве, невозможно не поговорить об архитектуре. В данной статье будет отмечено несколько интересных принципов, характерных для построек "новой волны", столь притягательных и скандальных.

- Литература

- Метамодерн

- Рокер-Прометей против изначального зла в «Песне про советскую милицию» Вени Дркина, Автор: Нина Ищенко, к.ф.н, член Союза Писателей ЛНР - перепубликация из журнала "Топос".

- Как избавиться от комаров? Лучшие типы ловушек.

- Что делать если роблокс вылетает на windows

- Что делать, если ребенок смотрит порно?

- Почему собака прыгает на людей при встрече?

- Какое масло лить в Задний дифференциал (мост) Visco diff 38434AA050

- О чем может рассказать хвост вашей кошки?

- Верветки

- Отчетность бюджетных учреждений при закупках по Закону № 223-ФЗ

- Срок исковой давности как правильно рассчитать

- Дмитрий Патрушев минсельхоз будет ли преемником Путина

- Кто такой Владислав Поздняков? Что такое "Мужское Государство" и почему его признали экстремистским в России?

- Как правильно выбрать машинное масло в Димитровграде?

- Как стать богатым и знаменитым в России?

- Почему фильм "Пипец" (Kick-Ass) стал популярен по всему миру?

- Как стать мудрецом?

- Как правильно установить FreeBSD

- Как стать таким как Путин?

- Где лучше жить - в Димитровграде или в Ульяновске?

- Почему город Димитровград так называется?

- Что такое метамодерн?

- ВАЖНО! Временное ограничение движения автотранспортных средств в Димитровграде

- Тарифы на электроэнергию для майнеров предложено повысить

Теперь вы понимаете, что в примере выше мы добавляем правило во входную цепочку (-A INPUT). Условие гласит, что пакет должен придти на сетевой интерфейс eth0, и это должен быть UDP-пакет. Оно также указывает исходные адрес и порт, а также адрес и порт назначения, которым должен соответствовать пакет. Эта информация передается в заголовке пакета. Завершающая часть (-J ACCEPT) говорит netfilter, что делать с тем пакетом, который соответствует всем указанным в правиле параметрам. Эта часть называется целью условия. Возможные цели таковы:

- ACCEPT — принять пакет;

- DROP — молча отклонить пакет;

- REJECT — отклонить пакет и сказать об этом отправителю;

- LOG — записать прибытие пакета (и позволить ему пройти к следующему условию).

Списки условий для цепочки могут быть весьма длинными: 50 — обычнейшее количество. Для каждого пакета проверяется каждое условие. Как только произойдет совпадение, будет предпринято соответствующее решение (цель), и следующие условия проверяться уже не будут. Если пакет доходит до конца цепочки, не удовлетворив ни одному условию, его судьба зависит от «политики» цепочки. Например,

iptables -P INPUT DROP

говорит, что все такие пакеты будут отклонены. Простейший способ создания набора условий — установить политику по умолчанию в DROP, а затем добавлять условия для нужных пакетов. Это подход с «презумпцией виновности». Другой подход (установка политики по умолчанию в ACCEPT, а затем создание правил для блокировки ненужных пакетов) гораздо сложнее, менее безопасен и не рекомендуется. Вы можете улучшить организацию ваших правил, определив собственные цепочки и присвоив им имена. Например, я могу определить цепочки TCP_RULES и UDP_RULES. Затем, в главной входной цепочке я могу задать всего два предопределенных правила:

iptables -A INPUT -p tcp -J TCP_RULES iptables -A INPUT -p udp -J UDP_RULES

Это позволяет более гибко управлять наборами правил, да и более эффективно; например, UDP-пакет никогда не будет сравниваться с правилами из цепочки TCP_RULES. Я предпочитаю думать, что прыжки по цепочке аналогичны проходам по процедурам (подпрограммам).

Механизм «попакетной» проверки IP-трафика — лишь половина умений iptables. Возможно еще записывать, когда происходит TCP или UDP-транзакция, и проверять пакеты не только по их заголовкам, но и в контексте совершаемого соединения… Борюсь с искушением вдаться в подробности, иначе урок разросся бы до размеров журнала.

Можно настроить межсетевой экран путем создания полного набора правил и команды iptables, как было показано. Начните с политики безопасности, определяющей, какие сервисы должны быть доступны, вычислите, какой трафик они генерируют, поместите соответствующие правила в цепочки, а все остальное запретите. Все это требует отличного знания TCP/IP и большой внимательности. Построение межсетевого экрана таким способом аналогично созданию большого web-сайта путем ручной верстки в vi или написанию программ на Ассемблере. Другими словами, это лучше оставить экспертам, которым нужен полный контроль над каждой настройкой.

Но если вы все-таки решите дерзнуть, ознакомьтесь с материалом по iptables из LXF47. Мы положили его на диск в формате PDF.

[править] Часть 2: Простой путь

- Метамодернизм в позднем творчестве В.Г. Сорокина

- ЛитРПГ - последняя отрыжка постмодерна

- "Ричард III и семиотика"

- 3D-визуализация обложки Ridero создаем обложку книги при работе над самиздатом.

- Архитектура метамодерна - говоря о современном искусстве, невозможно не поговорить об архитектуре. В данной статье будет отмечено несколько интересных принципов, характерных для построек "новой волны", столь притягательных и скандальных.

- Литература

- Метамодерн

- Рокер-Прометей против изначального зла в «Песне про советскую милицию» Вени Дркина, Автор: Нина Ищенко, к.ф.н, член Союза Писателей ЛНР - перепубликация из журнала "Топос".

- Как избавиться от комаров? Лучшие типы ловушек.

- Что делать если роблокс вылетает на windows

- Что делать, если ребенок смотрит порно?

- Почему собака прыгает на людей при встрече?

- Какое масло лить в Задний дифференциал (мост) Visco diff 38434AA050

- О чем может рассказать хвост вашей кошки?

- Верветки

- Отчетность бюджетных учреждений при закупках по Закону № 223-ФЗ

- Срок исковой давности как правильно рассчитать

- Дмитрий Патрушев минсельхоз будет ли преемником Путина

- Кто такой Владислав Поздняков? Что такое "Мужское Государство" и почему его признали экстремистским в России?

- Как правильно выбрать машинное масло в Димитровграде?

- Как стать богатым и знаменитым в России?

- Почему фильм "Пипец" (Kick-Ass) стал популярен по всему миру?

- Как стать мудрецом?

- Как правильно установить FreeBSD

- Как стать таким как Путин?

- Где лучше жить - в Димитровграде или в Ульяновске?

- Почему город Димитровград так называется?

- Что такое метамодерн?

- ВАЖНО! Временное ограничение движения автотранспортных средств в Димитровграде

- Тарифы на электроэнергию для майнеров предложено повысить

Я показал вам продвинутый путь настройки межсетевого экрана, однако большинство из нас (включая меня), возможно, предпочтут использование утилиты, которая позволит указать политику безопасности на более высоком уровне и сгенерирует команды iptables сама. А потом их можно будет подредактировать, как описано в первой части.

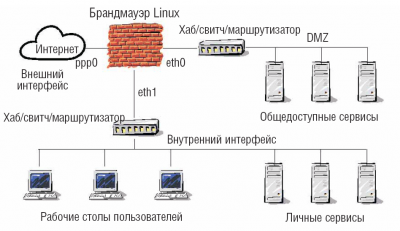

Мне нравится модуль конфигурации брандмауэра YaST в SUSE. Он позволит вам настроить брандмауэр примерно на том же уровне, на котором вы задаете политику безопасности, в противоположность уже рассмотренному нудному процессу ручного ввода команд. Модуль требует указать для каждого сетевого интерфейса три зоны: внешнюю, внутреннюю или демилитаризованную. Эти термины иллюстрируются рис. 2, где показана архитектура классического межсетевого экрана в корпоративной сети.

Внешние интерфейсы — те, что подключены к огромному злому Интернету; в домашних условиях это обычно ADSL или простой модем. Если у вас всего одна машина, ваш сетевой интерфейс будет внешним.

Внутренние сетевые интерфейсы — те, что подключены к доверенным узлам. В небольшом офисе, где как шлюз используется Linux-машина, это будет интерфейс, подключенный к локальной сети.

Демилитаризованная зона (DMZ) — это сеть, в которой находятся видимые снаружи машины, например, Web/FTP/почтовые-серверы. Сказать по правде, если вы настраиваете межсетевой экран для использования в корпоративной среде с DMZ, вы обязаны изучить более глубокие материалы по данной тематике. Тот же модуль YaST, к примеру, недостаточно гибок для настройки направления пакетов между внутренней сетью и DMZ; он всего лишь определяет правила ограничения доступа к машине из всех трех зон.

Если интерфейс у вас на компьютере только один, не имеет значения, считаете ли вы его внешней или внутренней зоной. Назначьте зону произвольно и определите доступные сервисы, как мы покажем далее.

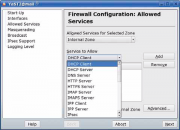

Определив, какие сетевые интерфейсы соответствуют нужным зонам, переходите на экран доступных сервисов для каждой из зон (рис. 3). Слева вы видите перечень семи экранов модуля YaST, справа — выпадающие списки зон и сервисов (DNS, IMAP, HTTP и т. д.). Выберите зону и определите доступные ей сервисы.

Для разрешения доступа к сервису, выберите его из списка и нажмите Add (Добавить). Чтобы запретить сервис, выделите его и нажмите Remove (Удалить). Для сервисов, которых нет в списке, вы должны будете указать номер порта. Например, для разрешения Telnet-сеансов (возможно, вы захотите разрешить их только для внутренней сети, поскольку Telnet небезопасен) нажмите на Advanced… и введите номер порта (23) в поле TCP Ports. Внутренняя зона должна обрабатываться по-особому. Внизу вы найдете флажок Protect Firewall From Internal Zone. Пока он не отмечен, к пакетам, исходящим из внутренней сети, не будут применяться никакие правила.

[править] За кулисами

- Метамодернизм в позднем творчестве В.Г. Сорокина

- ЛитРПГ - последняя отрыжка постмодерна

- "Ричард III и семиотика"

- 3D-визуализация обложки Ridero создаем обложку книги при работе над самиздатом.

- Архитектура метамодерна - говоря о современном искусстве, невозможно не поговорить об архитектуре. В данной статье будет отмечено несколько интересных принципов, характерных для построек "новой волны", столь притягательных и скандальных.

- Литература

- Метамодерн

- Рокер-Прометей против изначального зла в «Песне про советскую милицию» Вени Дркина, Автор: Нина Ищенко, к.ф.н, член Союза Писателей ЛНР - перепубликация из журнала "Топос".

- Как избавиться от комаров? Лучшие типы ловушек.

- Что делать если роблокс вылетает на windows

- Что делать, если ребенок смотрит порно?

- Почему собака прыгает на людей при встрече?

- Какое масло лить в Задний дифференциал (мост) Visco diff 38434AA050

- О чем может рассказать хвост вашей кошки?

- Верветки

- Отчетность бюджетных учреждений при закупках по Закону № 223-ФЗ

- Срок исковой давности как правильно рассчитать

- Дмитрий Патрушев минсельхоз будет ли преемником Путина

- Кто такой Владислав Поздняков? Что такое "Мужское Государство" и почему его признали экстремистским в России?

- Как правильно выбрать машинное масло в Димитровграде?

- Как стать богатым и знаменитым в России?

- Почему фильм "Пипец" (Kick-Ass) стал популярен по всему миру?

- Как стать мудрецом?

- Как правильно установить FreeBSD

- Как стать таким как Путин?

- Где лучше жить - в Димитровграде или в Ульяновске?

- Почему город Димитровград так называется?

- Что такое метамодерн?

- ВАЖНО! Временное ограничение движения автотранспортных средств в Димитровграде

- Тарифы на электроэнергию для майнеров предложено повысить

Модуль YaST не генерирует правила iptables напрямую. Вместо этого он редактирует файл /etc/sysconfig/SuSEfirewall2. Если у вас SUSE, рекомендую изучить этот файл. Он очень хорошо прокомментирован и углубит ваше понимание действий YaST, а также предоставит синтаксически более сложные примеры.

Сам межсетевой экран настраивается на раннем этапе загрузки через два скрипта, SuSEfirewall2_init и SuSEfirewall2_setup, находящиеся в директории /etc/init.d. Первый запирает брандмауэр (пропуская только трафик bootp и ping), а второй, запускающийся несколько позже, устанавливает цепочки правил при включении брандмауэра и очищает их при отключении. Оба скрипта в конечном итоге вызывают /sbin/SuSEfirewall2: это движок механизма межсетевого экрана в SUSE, и в нем генерируются команды iptables. Я бы не рекомендовал вам в нем копаться (особенно после плотного обеда), если вы не любитель скриптоужастиков.

[править] Брандмауэр Fedora

- Метамодернизм в позднем творчестве В.Г. Сорокина

- ЛитРПГ - последняя отрыжка постмодерна

- "Ричард III и семиотика"

- 3D-визуализация обложки Ridero создаем обложку книги при работе над самиздатом.

- Архитектура метамодерна - говоря о современном искусстве, невозможно не поговорить об архитектуре. В данной статье будет отмечено несколько интересных принципов, характерных для построек "новой волны", столь притягательных и скандальных.

- Литература

- Метамодерн

- Рокер-Прометей против изначального зла в «Песне про советскую милицию» Вени Дркина, Автор: Нина Ищенко, к.ф.н, член Союза Писателей ЛНР - перепубликация из журнала "Топос".

- Как избавиться от комаров? Лучшие типы ловушек.

- Что делать если роблокс вылетает на windows

- Что делать, если ребенок смотрит порно?

- Почему собака прыгает на людей при встрече?

- Какое масло лить в Задний дифференциал (мост) Visco diff 38434AA050

- О чем может рассказать хвост вашей кошки?

- Верветки

- Отчетность бюджетных учреждений при закупках по Закону № 223-ФЗ

- Срок исковой давности как правильно рассчитать

- Дмитрий Патрушев минсельхоз будет ли преемником Путина

- Кто такой Владислав Поздняков? Что такое "Мужское Государство" и почему его признали экстремистским в России?

- Как правильно выбрать машинное масло в Димитровграде?

- Как стать богатым и знаменитым в России?

- Почему фильм "Пипец" (Kick-Ass) стал популярен по всему миру?

- Как стать мудрецом?

- Как правильно установить FreeBSD

- Как стать таким как Путин?

- Где лучше жить - в Димитровграде или в Ульяновске?

- Почему город Димитровград так называется?

- Что такое метамодерн?

- ВАЖНО! Временное ограничение движения автотранспортных средств в Димитровграде

- Тарифы на электроэнергию для майнеров предложено повысить

Не только в SUSE есть графические утилиты для настройки брандмауэра. На рис. 4 показана утилита system-config-securitylevel, входящая в Fedora. Это более простой инструмент, чем модуль YaST. Она не позволяет определять зоны, а просто закрывает и открывает нужные порты, и подходит только для настройки личного брандмауэра на одиночной машине.

Вы можете просмотреть ваши правила, выполнив команду iptablessave (ее вывод показан на рис. 5). Здесь вы видите пример определенной пользователем цепочки (RH-Firewall-1-INPUT), устанавливающей правила как для входящей, так и для исходящей цепочек. Если сохранить вывод iptables-save в файле, из него можно будет восстановить правила командой iptables-restore.

Netfilter имеет и другие возможности (например, NAT и фильтрацию по состояниям), я о них успел только намекнуть. Есть и другие методы, например, прокси-серверы уровня приложений, они тоже полезны при настройке межсетевого экрана.

- Метамодернизм в позднем творчестве В.Г. Сорокина

- ЛитРПГ - последняя отрыжка постмодерна

- "Ричард III и семиотика"

- 3D-визуализация обложки Ridero создаем обложку книги при работе над самиздатом.

- Архитектура метамодерна - говоря о современном искусстве, невозможно не поговорить об архитектуре. В данной статье будет отмечено несколько интересных принципов, характерных для построек "новой волны", столь притягательных и скандальных.

- Литература

- Метамодерн

- Рокер-Прометей против изначального зла в «Песне про советскую милицию» Вени Дркина, Автор: Нина Ищенко, к.ф.н, член Союза Писателей ЛНР - перепубликация из журнала "Топос".

- Как избавиться от комаров? Лучшие типы ловушек.

- Что делать если роблокс вылетает на windows

- Что делать, если ребенок смотрит порно?

- Почему собака прыгает на людей при встрече?

- Какое масло лить в Задний дифференциал (мост) Visco diff 38434AA050

- О чем может рассказать хвост вашей кошки?

- Верветки

- Отчетность бюджетных учреждений при закупках по Закону № 223-ФЗ

- Срок исковой давности как правильно рассчитать

- Дмитрий Патрушев минсельхоз будет ли преемником Путина

- Кто такой Владислав Поздняков? Что такое "Мужское Государство" и почему его признали экстремистским в России?

- Как правильно выбрать машинное масло в Димитровграде?

- Как стать богатым и знаменитым в России?

- Почему фильм "Пипец" (Kick-Ass) стал популярен по всему миру?

- Как стать мудрецом?

- Как правильно установить FreeBSD

- Как стать таким как Путин?

- Где лучше жить - в Димитровграде или в Ульяновске?

- Почему город Димитровград так называется?

- Что такое метамодерн?

- ВАЖНО! Временное ограничение движения автотранспортных средств в Димитровграде

- Тарифы на электроэнергию для майнеров предложено повысить

- Метамодернизм в позднем творчестве В.Г. Сорокина

- ЛитРПГ - последняя отрыжка постмодерна

- "Ричард III и семиотика"

- 3D-визуализация обложки Ridero создаем обложку книги при работе над самиздатом.

- Архитектура метамодерна - говоря о современном искусстве, невозможно не поговорить об архитектуре. В данной статье будет отмечено несколько интересных принципов, характерных для построек "новой волны", столь притягательных и скандальных.

- Литература

- Метамодерн

- Рокер-Прометей против изначального зла в «Песне про советскую милицию» Вени Дркина, Автор: Нина Ищенко, к.ф.н, член Союза Писателей ЛНР - перепубликация из журнала "Топос".

- Как избавиться от комаров? Лучшие типы ловушек.

- Что делать если роблокс вылетает на windows

- Что делать, если ребенок смотрит порно?

- Почему собака прыгает на людей при встрече?

- Какое масло лить в Задний дифференциал (мост) Visco diff 38434AA050

- О чем может рассказать хвост вашей кошки?

- Верветки

- Отчетность бюджетных учреждений при закупках по Закону № 223-ФЗ

- Срок исковой давности как правильно рассчитать

- Дмитрий Патрушев минсельхоз будет ли преемником Путина

- Кто такой Владислав Поздняков? Что такое "Мужское Государство" и почему его признали экстремистским в России?

- Как правильно выбрать машинное масло в Димитровграде?

- Как стать богатым и знаменитым в России?

- Почему фильм "Пипец" (Kick-Ass) стал популярен по всему миру?

- Как стать мудрецом?

- Как правильно установить FreeBSD

- Как стать таким как Путин?

- Где лучше жить - в Димитровграде или в Ульяновске?

- Почему город Димитровград так называется?

- Что такое метамодерн?

- ВАЖНО! Временное ограничение движения автотранспортных средств в Димитровграде

- Тарифы на электроэнергию для майнеров предложено повысить