LXF139:Тема номера

|

|

|

Содержание |

Хакерам: хода нет!

- Автоматически ОС Linux не сделает вашу систему непроницаемой, но Маянк Шарма знает, как это исправить...

Вы работаете под Linux только потому, что думаете, что эта ОС защищена лучше, чем Windows? Задумайтесь посерьезнее. Да, безопасность – встроенная (а не «сбоку прикрученная») функция системы, охватывающая область от ядра Linux и до рабочего стола, но она все же оставляет шанс тем, кто захочет нагадить в вашей папке /home.

Linux, может, и невосприимчива к вирусам и червям, написанным для Windows, но они – лишь небольшая часть проблемы. У злоумышленников найдется не один «туз в рукаве», чтобы посягнуть на дорогие вам биты и байты – от фото на документы до данных кредитных карточек.

Наиболее подвержены риску атаки компьютеры, подключенные к Internet, хотя машины без выхода во внешний мир уязвимы не меньше. Призадумайтесь: что может случиться с вашим старым ноутбуком или жестким диском, которые вы ничтоже сумняшеся выбросили? Ход неумный. Вооружась современными инструментами восстановления данных (многие из которых доступны для бесплатного скачивания), хакер легко восстановит информацию с вашего диска, невзирая на ОС, в которой вы работали. Если жесткий диск содержит данные (неважно, поврежденные или нет), эти данные могут быть восстановлены, банковские счета воссозданы; записанные разговоры в чатах можно реконструировать, а изображения – реставрировать.

Но не пугайтесь. Не стоит бросать пользоваться компьютером. Хотя сделать машину, подключенную к Internet, неуязвимой для атак, практически невозможно, вы можете серьезно осложнить задачи атакующего и гарантировать, что они не извлекут ничего полезного из скомпрометированной системы. Особенно греет душу то, что с помощью Linux и некоторых программ на основе Open Source защитить вашу установленную копию Linux будет совсем не сложно.

«Золотого правила» безопасности, годного в каждом конкретном случае, не существует; а будь на свете такое правило, его уже давно взломали бы. Над безопасностью нужно поработать индивидуально: это глубоко личная материя. Следуя приведенным на данном уроке советам и пользуясь описанными здесь инструментами, вы научитесь адаптировать их к своей установке Linux.

Начните с основ

- Вчерне защитить компьютер помогут следующие шесть советов.

1 Следите за обновлениями

- Метамодернизм в позднем творчестве В.Г. Сорокина

- ЛитРПГ - последняя отрыжка постмодерна

- "Ричард III и семиотика"

- 3D-визуализация обложки Ridero создаем обложку книги при работе над самиздатом.

- Архитектура метамодерна - говоря о современном искусстве, невозможно не поговорить об архитектуре. В данной статье будет отмечено несколько интересных принципов, характерных для построек "новой волны", столь притягательных и скандальных.

- Литература

- Метамодерн

- Рокер-Прометей против изначального зла в «Песне про советскую милицию» Вени Дркина, Автор: Нина Ищенко, к.ф.н, член Союза Писателей ЛНР - перепубликация из журнала "Топос".

- Как избавиться от комаров? Лучшие типы ловушек.

- Что делать если роблокс вылетает на windows

- Что делать, если ребенок смотрит порно?

- Почему собака прыгает на людей при встрече?

- Какое масло лить в Задний дифференциал (мост) Visco diff 38434AA050

- О чем может рассказать хвост вашей кошки?

- Верветки

- Отчетность бюджетных учреждений при закупках по Закону № 223-ФЗ

- Срок исковой давности как правильно рассчитать

- Дмитрий Патрушев минсельхоз будет ли преемником Путина

- Кто такой Владислав Поздняков? Что такое "Мужское Государство" и почему его признали экстремистским в России?

- Как правильно выбрать машинное масло в Димитровграде?

- Как стать богатым и знаменитым в России?

- Почему фильм "Пипец" (Kick-Ass) стал популярен по всему миру?

- Как стать мудрецом?

- Как правильно установить FreeBSD

- Как стать таким как Путин?

- Где лучше жить - в Димитровграде или в Ульяновске?

- Почему город Димитровград так называется?

- Что такое метамодерн?

- ВАЖНО! Временное ограничение движения автотранспортных средств в Димитровграде

- Тарифы на электроэнергию для майнеров предложено повысить

Все главные дистрибутивы Linux (такие как Debian, Ubuntu, Fedora и т. д.) имеют команды специалистов по безопасности, которые работают в связке с командами по поддержке пакетов, максимально защищая пользователей от уязвимостей в системе безопасности. Совместно они работают, чтобы гарантировать своевременное обнаружение уязвимостей и оперативно выпускать «заплатки» [patches], немедленно закрывающие обнаруженные «дыры».

Ваш дистрибутив обязательно имеет репозиторий, целиком отведенный под обновления системы безопасности. Вам нужно только позаботиться об активации этого репозитория (высока вероятность, что это уже сделано по умолчанию) и решить, устанавливать ли обновления автоматически или вручную, нажав кнопку.

Например, в Ubuntu выберите для этого из меню команды System Administration > Software Sources. Здесь на вкладке Updates укажите, насколько часто ваш дистрибутив должен проверять репозиторий безопасности на предмет наличия новых обновлений и устанавливать ли системе обновления автоматически или запрашивать у вас подтверждения перед их установкой. Последний вариант лучше, потому что позволяет просмотреть обновления перед началом их установки. Однако скорее всего с этими обновлениями будет все в порядке, и вы сэкономите себе немного времени, выбрав опцию автоматической установки обновлений.

Кроме обновлений, дистрибутивы обычно имеют список рассылки по вопросам безопасности – для рассылки анонсов обнаруженных уязвимостей, а также и пакетов для исправления этих уязвимостей. Как правило, хорошей идеей будет отслеживать список рассылки вашего дистрибутива, касающийся безопасности, а также регулярно выискивать обновления безопасности к наиболее критичным для вас пакетам. Между моментом объявления об обнаружении уязвимости и закачкой пакета обновления в репозиторий обычно имеется временной зазор; списки рассылки подскажут нетерпеливцам, как скачать и установить обновления вручную.

2 Блокируйте лишние сервисы

- Метамодернизм в позднем творчестве В.Г. Сорокина

- ЛитРПГ - последняя отрыжка постмодерна

- "Ричард III и семиотика"

- 3D-визуализация обложки Ridero создаем обложку книги при работе над самиздатом.

- Архитектура метамодерна - говоря о современном искусстве, невозможно не поговорить об архитектуре. В данной статье будет отмечено несколько интересных принципов, характерных для построек "новой волны", столь притягательных и скандальных.

- Литература

- Метамодерн

- Рокер-Прометей против изначального зла в «Песне про советскую милицию» Вени Дркина, Автор: Нина Ищенко, к.ф.н, член Союза Писателей ЛНР - перепубликация из журнала "Топос".

- Как избавиться от комаров? Лучшие типы ловушек.

- Что делать если роблокс вылетает на windows

- Что делать, если ребенок смотрит порно?

- Почему собака прыгает на людей при встрече?

- Какое масло лить в Задний дифференциал (мост) Visco diff 38434AA050

- О чем может рассказать хвост вашей кошки?

- Верветки

- Отчетность бюджетных учреждений при закупках по Закону № 223-ФЗ

- Срок исковой давности как правильно рассчитать

- Дмитрий Патрушев минсельхоз будет ли преемником Путина

- Кто такой Владислав Поздняков? Что такое "Мужское Государство" и почему его признали экстремистским в России?

- Как правильно выбрать машинное масло в Димитровграде?

- Как стать богатым и знаменитым в России?

- Почему фильм "Пипец" (Kick-Ass) стал популярен по всему миру?

- Как стать мудрецом?

- Как правильно установить FreeBSD

- Как стать таким как Путин?

- Где лучше жить - в Димитровграде или в Ульяновске?

- Почему город Димитровград так называется?

- Что такое метамодерн?

- ВАЖНО! Временное ограничение движения автотранспортных средств в Димитровграде

- Тарифы на электроэнергию для майнеров предложено повысить

Настольные дистрибутивы Linux запускают ряд сервисов, способных пригодиться максимальному количеству пользователей. Но ведь не всем они нужны. Зачем вам Samba для обеспечения общего доступа к файлам на вашем защищенном сервере через сеть? [странный вопрос, правильнее наверное спросить - зачем вам Samba если у вас нет Windоws?] Или сервис Bluetoot hдля подключения к устройствам Bluetooth, если на вашем компьютере нет адаптера Bluetooth?

Все дистрибутивы позволяют управлять сервисами, запускаемыми в конкретной установке Linux, так воспользуйтесь же индивидуальной настройкой в полной мере. В Ubuntu выберите в меню System > Preferences > Startup Applications. Здесь можно сбросить флажки рядом с сервисами, которые вы желаете блокировать.

При отключении сервисов будьте осторожны. Некоторые приложения могут перестать работать, если вы блокируете сервис, от которого они зависят. Например, многие серверные приложения зависят от баз данных, и прежде чем отключать сервисы MySQL или PostgreSQL, убедитесь, что у вас таких приложений нет.

3 Ограничьте доступ от имени root

Многие дистрибутивы ныне не позволяют регистрироваться от имени root при загрузке,и это правильно. Если нужно выполнить задачу, требующую привилегий суперпользователя, вам предложат ввести пароль – что может малость раздражать; но зато эта мера гарантирует изоляцию административных задач от пользователя. [и как всегда у этого подхода есть и оборотная сторона - при выполнении административных действий пароль суперпользователя начинают запрашивать постоянно, что не может не раздражать и СУЩЕСТВЕННО снижает безопасность]

Ограничить привилегии пользователя можно в меню System > Administration > Users and Groups [речь конечно идет об Ubuntu, о чем автор уже, почему-то, не предупреждает]. Здесь имеется широкая классификация типов учетной записи – от обычного пользователя до сисадмина, и можно индивидуально настроить привилегии пользователя вручную. По умолчанию, учетные записи новых пользователей создаются с набором привилегий ‘Desktop user’. Таким пользователям нельзя устанавливать ПО или менять настройки, влияющие на рабочие среды других пользователей. При работе из командной строки для переключения обычных пользователей на учетную запись администратора используются команды su (Fe-dora и другие подобные дистрибутивы), а команда sudo (в Debian, Ubuntu и т. п.) предоставляет обычному пользователю больше прав. [и опять некoрpектная информация. Команда su переключает оболочку на другого пользователя, по умолчанию на администратора, а команда sudo позволяет выполнить команду от имени другого пользователя, а какого именно указывается в файле настройки /etc/sudoers. Так что обе эти команды позволяют не только повышать привелегии при выполнении команд, но и понижать их, что очень важно помнить в контексте безопасности системы.] Доступ к этим командам можно ограничить конкретной группой, запретив кому попало соваться к администрированию системы.

Из двух упомянутых команд sudo – более защищенный вариант. Она хранит файл журнала доступа в файле /var/log/auth.log. Выработайте привычку регулярно сканировать этот журнал для выявления успешных и неудачных попыток обращения к sudo. [Но, с другой стороны, грамотный злоумышленник, получив права администратора, легко заметет за собой следы, подправив указанный файл.]

4 Не автомонтируйте устройства

- Метамодернизм в позднем творчестве В.Г. Сорокина

- ЛитРПГ - последняя отрыжка постмодерна

- "Ричард III и семиотика"

- 3D-визуализация обложки Ridero создаем обложку книги при работе над самиздатом.

- Архитектура метамодерна - говоря о современном искусстве, невозможно не поговорить об архитектуре. В данной статье будет отмечено несколько интересных принципов, характерных для построек "новой волны", столь притягательных и скандальных.

- Литература

- Метамодерн

- Рокер-Прометей против изначального зла в «Песне про советскую милицию» Вени Дркина, Автор: Нина Ищенко, к.ф.н, член Союза Писателей ЛНР - перепубликация из журнала "Топос".

- Как избавиться от комаров? Лучшие типы ловушек.

- Что делать если роблокс вылетает на windows

- Что делать, если ребенок смотрит порно?

- Почему собака прыгает на людей при встрече?

- Какое масло лить в Задний дифференциал (мост) Visco diff 38434AA050

- О чем может рассказать хвост вашей кошки?

- Верветки

- Отчетность бюджетных учреждений при закупках по Закону № 223-ФЗ

- Срок исковой давности как правильно рассчитать

- Дмитрий Патрушев минсельхоз будет ли преемником Путина

- Кто такой Владислав Поздняков? Что такое "Мужское Государство" и почему его признали экстремистским в России?

- Как правильно выбрать машинное масло в Димитровграде?

- Как стать богатым и знаменитым в России?

- Почему фильм "Пипец" (Kick-Ass) стал популярен по всему миру?

- Как стать мудрецом?

- Как правильно установить FreeBSD

- Как стать таким как Путин?

- Где лучше жить - в Димитровграде или в Ульяновске?

- Почему город Димитровград так называется?

- Что такое метамодерн?

- ВАЖНО! Временное ограничение движения автотранспортных средств в Димитровграде

- Тарифы на электроэнергию для майнеров предложено повысить

Если вы реально озабочены безопасностью, займитесь индивидуальной настройкой параметров в окне Users And Groups. Одна из областей, достойных вашего внимания – автоматическое монтирование устройств. Большинство дистрибутивов сами монтируют диски USB и CD-приводы, как только вы подключите USB-накопитель или вставите CD. Штука удобная, но позволяет любому просто подойти к вашему компьютеру, подключить внешний USB-диск и скопировать все ваши данные.

Чтобы это исключить, выберите в меню опции System > Administration > Users and Groups и имя вашего пользователя и перейдите на вкладку Advanced Settings > User Privileges. Сбросьте флажки у опций Access External Storage Devices Automatically, Mount Userspace Filesystems и Use CD-ROM Drives. Без них пользователям предложат ввести пароль, а уж потом они получат доступ к устройствам.

Вы можете решить блокировать общий доступ к файлам через сеть, а также требовать ввода пароля, прежде чем подключаться к Ethernet или беспроводным устройствам. Блокирование доступа к настройке принтеров предотвратит распечатку важных данных.

[Тут хочется пойти по классику "Если Вам дороги жизнь и рассудок..." не пользуйтесь этим советом, лучше заведите полезную привычку включать блокировку экрана перед тем как отлучиться от компьютера, и, конечно, запретите автологин. Совет становится еще непонятнее если учесть, что для записи на CD/DVD устройство должно быть отмонтировано.]

5 Не рвитесь на передний край

- Метамодернизм в позднем творчестве В.Г. Сорокина

- ЛитРПГ - последняя отрыжка постмодерна

- "Ричард III и семиотика"

- 3D-визуализация обложки Ridero создаем обложку книги при работе над самиздатом.

- Архитектура метамодерна - говоря о современном искусстве, невозможно не поговорить об архитектуре. В данной статье будет отмечено несколько интересных принципов, характерных для построек "новой волны", столь притягательных и скандальных.

- Литература

- Метамодерн

- Рокер-Прометей против изначального зла в «Песне про советскую милицию» Вени Дркина, Автор: Нина Ищенко, к.ф.н, член Союза Писателей ЛНР - перепубликация из журнала "Топос".

- Как избавиться от комаров? Лучшие типы ловушек.

- Что делать если роблокс вылетает на windows

- Что делать, если ребенок смотрит порно?

- Почему собака прыгает на людей при встрече?

- Какое масло лить в Задний дифференциал (мост) Visco diff 38434AA050

- О чем может рассказать хвост вашей кошки?

- Верветки

- Отчетность бюджетных учреждений при закупках по Закону № 223-ФЗ

- Срок исковой давности как правильно рассчитать

- Дмитрий Патрушев минсельхоз будет ли преемником Путина

- Кто такой Владислав Поздняков? Что такое "Мужское Государство" и почему его признали экстремистским в России?

- Как правильно выбрать машинное масло в Димитровграде?

- Как стать богатым и знаменитым в России?

- Почему фильм "Пипец" (Kick-Ass) стал популярен по всему миру?

- Как стать мудрецом?

- Как правильно установить FreeBSD

- Как стать таким как Путин?

- Где лучше жить - в Димитровграде или в Ульяновске?

- Почему город Димитровград так называется?

- Что такое метамодерн?

- ВАЖНО! Временное ограничение движения автотранспортных средств в Димитровграде

- Тарифы на электроэнергию для майнеров предложено повысить

Пакеты в составе настольного дистрибутива Linux обновляются регулярно. Помимо официальных репозиториев, существуют индивидуальные репозитории для ПО от сторонних поставщиков. Хотя разработчики, прежде чем закачивать пакеты в репозитории, и выполняют проверку на наличие уязвимостей, практически неизбежно проникновение туда пакетов обновлений с дефектами.

Хотя слежение за новинками само по себе неплохо, но с точки зрения безопасности не все обновления хороши для системы. Некоторые могут конфликтовать с уже установленными пакетами или притягивать новые зависимости, способные сделать систему более подверженной атакам.

Поэтому обновляйте пакеты только при крайней необходимости. Просканируйте поступившие обновления и выберите те, что для вас критичны. Большинство менеджеров пакетов позволяют проверять обновления и просматривать их журнал с краткими описаниями правок. Изменения интерфейса пользователя можно смело игнорировать или отложить до тех пор, пока пакет не будет тщательно проверен. Но – внимательно ищите и устанавливайте обновления, устраняющие ошибки в используемых вами пакетах.

6 Не обновляйтесь каждые полгода

- Метамодернизм в позднем творчестве В.Г. Сорокина

- ЛитРПГ - последняя отрыжка постмодерна

- "Ричард III и семиотика"

- 3D-визуализация обложки Ridero создаем обложку книги при работе над самиздатом.

- Архитектура метамодерна - говоря о современном искусстве, невозможно не поговорить об архитектуре. В данной статье будет отмечено несколько интересных принципов, характерных для построек "новой волны", столь притягательных и скандальных.

- Литература

- Метамодерн

- Рокер-Прометей против изначального зла в «Песне про советскую милицию» Вени Дркина, Автор: Нина Ищенко, к.ф.н, член Союза Писателей ЛНР - перепубликация из журнала "Топос".

- Как избавиться от комаров? Лучшие типы ловушек.

- Что делать если роблокс вылетает на windows

- Что делать, если ребенок смотрит порно?

- Почему собака прыгает на людей при встрече?

- Какое масло лить в Задний дифференциал (мост) Visco diff 38434AA050

- О чем может рассказать хвост вашей кошки?

- Верветки

- Отчетность бюджетных учреждений при закупках по Закону № 223-ФЗ

- Срок исковой давности как правильно рассчитать

- Дмитрий Патрушев минсельхоз будет ли преемником Путина

- Кто такой Владислав Поздняков? Что такое "Мужское Государство" и почему его признали экстремистским в России?

- Как правильно выбрать машинное масло в Димитровграде?

- Как стать богатым и знаменитым в России?

- Почему фильм "Пипец" (Kick-Ass) стал популярен по всему миру?

- Как стать мудрецом?

- Как правильно установить FreeBSD

- Как стать таким как Путин?

- Где лучше жить - в Димитровграде или в Ульяновске?

- Почему город Димитровград так называется?

- Что такое метамодерн?

- ВАЖНО! Временное ограничение движения автотранспортных средств в Димитровграде

- Тарифы на электроэнергию для майнеров предложено повысить

У большинства настольных дистрибутивов Linux новые релизы выходят раз в шесть месяцев, но вы вовсе не обязаны устанавливать последний релиз только потому, что он уже вышел. Так, Debian предлагает на выбор три дистрибутива, различающиеся по критерию стабильности ПО в их составе. После выхода Debian 6.0 стабильные релизы будут осуществляться раз в два года.

Другие дистрибутивы гарантируют безопасность релизов иными способами. Ubuntu отмечает некоторые релизы как LTS {Long Term Support) – релизы с долговременной поддержкой: для настольной системы – три года, а для серверной – пять лет. Это намного [в два раза, хотя сейчас ситуация уже изменилась в лучшую сторону для LTS релизов] дольше, чем 18 месяцев стандартного релиза Ubuntu.

LTS-релизы хотя и не особенный авангард, но с позиций безопасности защищены куда лучше стандартных. Их пакеты гораздо стабильнее и тщательнее протестированы, по сравнению с пакетами более новых версий, не снабженных долгосрочной поддержкой. Если вашей целью является создание именно максимально защищенной системы, остановите свой выбор на одном из стабильных релизов с долгосрочной поддержкой, не поддаваясь искушению сразу же выполнить обновление при появлении новейшей версии.

Установите брандмауэр

- Программный брандмауэр защитит машину с выходом в Internet.

- Метамодернизм в позднем творчестве В.Г. Сорокина

- ЛитРПГ - последняя отрыжка постмодерна

- "Ричард III и семиотика"

- 3D-визуализация обложки Ridero создаем обложку книги при работе над самиздатом.

- Архитектура метамодерна - говоря о современном искусстве, невозможно не поговорить об архитектуре. В данной статье будет отмечено несколько интересных принципов, характерных для построек "новой волны", столь притягательных и скандальных.

- Литература

- Метамодерн

- Рокер-Прометей против изначального зла в «Песне про советскую милицию» Вени Дркина, Автор: Нина Ищенко, к.ф.н, член Союза Писателей ЛНР - перепубликация из журнала "Топос".

- Как избавиться от комаров? Лучшие типы ловушек.

- Что делать если роблокс вылетает на windows

- Что делать, если ребенок смотрит порно?

- Почему собака прыгает на людей при встрече?

- Какое масло лить в Задний дифференциал (мост) Visco diff 38434AA050

- О чем может рассказать хвост вашей кошки?

- Верветки

- Отчетность бюджетных учреждений при закупках по Закону № 223-ФЗ

- Срок исковой давности как правильно рассчитать

- Дмитрий Патрушев минсельхоз будет ли преемником Путина

- Кто такой Владислав Поздняков? Что такое "Мужское Государство" и почему его признали экстремистским в России?

- Как правильно выбрать машинное масло в Димитровграде?

- Как стать богатым и знаменитым в России?

- Почему фильм "Пипец" (Kick-Ass) стал популярен по всему миру?

- Как стать мудрецом?

- Как правильно установить FreeBSD

- Как стать таким как Путин?

- Где лучше жить - в Димитровграде или в Ульяновске?

- Почему город Димитровград так называется?

- Что такое метамодерн?

- ВАЖНО! Временное ограничение движения автотранспортных средств в Димитровграде

- Тарифы на электроэнергию для майнеров предложено повысить

Свежеустановленная копия Linux защищена лучше, чем большинство других ОС. Но – пока вы не подключитесь к Internet. Настольная копия Linux, в своем стремлении быть полезной как можно большему числу людей, оставляет достаточно простора для атак и вторжений. Но не пугайтесь. Помощь ждет вас в терминале.

В состав всех дистрибутивов Linux входит iptables, часть ядра, позволяющая системным администраторам фильтровать сетевые пакеты. Ручная настройка iptables – непосильная задача для всех, кроме немногочисленной элиты; [видимо в Англии снова к элите относятся люди, умеющие читать... Что ж, история повторяется.] но, в истинном духе открытого кода, сообщество предлагает ряд графических клиентов, благодаря которым настройка межсетевого фильтра становится не сложнее, чем прогулка по парку. Один из таких графических брандмауэров – Firestarter.

Это не мы устроили пожар!

Firestarter упрощает процесс настройки брандмауэра. Он может ограничить доступ к портам, на которых работают сервисы, уязвимые для атак извне, и из него можно просматривать сетевой трафик, проходящий через компьютер, на котором он работает.

Большинство дистрибутивов содержат Firestarter в своих репозиториях, и с его установкой проблем быть не должно. При запуске брандмауэра в первый раз после установки он вызовет простую программу-мастер, и та предложит вам выбрать сетевой интерфейс, на котором она будет активна. Если у вас несколько машин, одна из которых подключена ко внутренней сети, Firestarter может действовать как шлюз и доставлять Internet-соединение остальной части сети.

По умолчанию, Firestarter фильтрует только те соединения, которые отвечают на запросы об установлении соединений с хоста брандмауэра. Преимущество этого подхода в блокировке доступа к сервисам типа Telnet, которые могут быть использованы для получения доступа к вашему компьютеру без вашего ведома.

Настройка брандмауэра тоже не требует особых усилий. Если у вас есть приложение, требующее доступа к определенным портам, например, торрент-клиент, сделайте «проколы» в вашей «противопожарной стене», разрешив входящие соединения. Это несложно сделать через вкладку Policy. Щелкните правой кнопкой мыши под опцией Allow Service и выберите опцию Add Rule. Из раскрывающегося меню выберите сервис, который хотите разрешить – скажем, Samba; выберите исходный IP-адрес (любой из них открывает порт всем) – и готово.

Чтобы ограничить исходящий трафик, выберите в раскрывающемся списке опцию Outbound Traffic Policy, после чего можно выбрать опцию Permissive [Разрешать] либо Restrictive [Ограничивать]. В первом случае потребуется добавить в «черный список» хосты, которые следует блокировать. Restrictive прямо противоположна – она разрешает соединения только для хостов из «белого списка» и блокирует все остальные.

При работе в ограничительном режиме Firestarter регистрирует все отказы в установлении соединения на вкладке Events. Увидев соединение, которое вы хотите разрешить пользователям, щелкните по нему правой кнопкой мыши и выберите опцию, которая либо разрешит соединение всем, либо сделает это при условии, что запрос на установление соединения исходит из определенного источника. Через основной интерфейс Firestarter возможен мониторинг активных соединений с брандмауэром. Firestarter выведет вам статус сервиса, список входящих и исходящих соединений и объем данных, переданных через интерфейс, а также список источников и пунктов назначения сетевого трафика, порт, через который передаются данные, сервис, работающий на этом порту, и программу, берущую на себя руководство.

Встроенный брандмауэр Fedora

Некоторые дистрибутивы, например, Fedora, имеют собственный графический клиент для iptables. Вы можете загрузить клиентскую часть либо командой system-config-firewall, либо через меню System > Administration > Firewall.

Как и Firestarter, эта программа включает мастер настройки, помогающий выполнить базовую настройку брандмауэра. Брандмауэр может работать в двух режимах – базовом [Basic] и режиме эксперта [Expert]; естественно, в последнем случае доступно больше опций.

Некоторые сервисы, например, SSH, определены как доверенные [trusted]. Рядом с каждым из сервисов, перечисленных в списке, есть флажок, устанавливая (или сбрасывая) который, вы можете указать, что сервис является доверенным. Работая в режиме Expert, вы можете воспользоваться разделом Other Ports и добавить новые порты, отсутствующие в списке Trusted Services, чтобы и там фильтровать трафик. Кроме того, можно определить индивидуальные порты для сервисов, не включенных в список.

Завершив настройку, нажмите кнопку Apply, чтобы сохранить правила, и активизируйте брандмауэр, нажав кнопку Reload.

Шифруйте файловую систему

- Не ограничивайтесь файлами – защитите всю систему.

- Метамодернизм в позднем творчестве В.Г. Сорокина

- ЛитРПГ - последняя отрыжка постмодерна

- "Ричард III и семиотика"

- 3D-визуализация обложки Ridero создаем обложку книги при работе над самиздатом.

- Архитектура метамодерна - говоря о современном искусстве, невозможно не поговорить об архитектуре. В данной статье будет отмечено несколько интересных принципов, характерных для построек "новой волны", столь притягательных и скандальных.

- Литература

- Метамодерн

- Рокер-Прометей против изначального зла в «Песне про советскую милицию» Вени Дркина, Автор: Нина Ищенко, к.ф.н, член Союза Писателей ЛНР - перепубликация из журнала "Топос".

- Как избавиться от комаров? Лучшие типы ловушек.

- Что делать если роблокс вылетает на windows

- Что делать, если ребенок смотрит порно?

- Почему собака прыгает на людей при встрече?

- Какое масло лить в Задний дифференциал (мост) Visco diff 38434AA050

- О чем может рассказать хвост вашей кошки?

- Верветки

- Отчетность бюджетных учреждений при закупках по Закону № 223-ФЗ

- Срок исковой давности как правильно рассчитать

- Дмитрий Патрушев минсельхоз будет ли преемником Путина

- Кто такой Владислав Поздняков? Что такое "Мужское Государство" и почему его признали экстремистским в России?

- Как правильно выбрать машинное масло в Димитровграде?

- Как стать богатым и знаменитым в России?

- Почему фильм "Пипец" (Kick-Ass) стал популярен по всему миру?

- Как стать мудрецом?

- Как правильно установить FreeBSD

- Как стать таким как Путин?

- Где лучше жить - в Димитровграде или в Ульяновске?

- Почему город Димитровград так называется?

- Что такое метамодерн?

- ВАЖНО! Временное ограничение движения автотранспортных средств в Димитровграде

- Тарифы на электроэнергию для майнеров предложено повысить

Если вы действительно хотите, чтобы никто посторонний не мог прочитать ваши файлы, то пользовательские пароли этой задачи не решат. Например, мало что помешает пользователю с высшими полномочиями – например, root – сунуть нос в ваш домашний каталог.

Чтобы ваши данные стали нечитаемы для посторонних, не имеющих средств дешифрации, зашифруйте их. Разумнее всего будет зашифровать всю файловую систему; тогда автоматически зашифруются и хранящиеся на ней данные.

Здесь бесценным будет программное обеспечение TrueCrypt. Оно вырезает виртуальный кусок из вашего Linux-раздела, который далее действует как независимая зашифрованная файловая система. Вы сможете ее монтировать, использовать для хранения и чтения с нее данных точно так же, как при работе с обычным разделом, а затем отмонтировать ее – и ку-ку, Вася. В несмонтированнном виде зашифрованная файловая система выглядит как случайное нагромождение битов.

TrueCrypt не включается в состав репозиториев какого бы то ни было дистрибутива из-за аспектов лицензирования, но его установка – задача тривиальная. Скачайте ПО с сайта проекта (http://www.truecrypt.org), распакуйте tar-архив и установите программу с помощью графической программы-установщика. Позаботьтесь только, чтобы в дистрибутиве имелась библиотека Fuse и инструментарий для работы с модулем отображения устройств [device mapper].

Создайте зашифрованный том

Прежде чем пользоваться TrueCrypt, потребуется создать зашифрованный том для хранения файлов. Поэтому запустите приложение и щелкните по кнопке Create Volume. Запустится мастер Volume Creation Wizard, который даст вам возможность либо создать виртуальный зашифрованный диск в файле-контейнере или зашифрованный том на всем разделе, или даже диск, такой как съемный USB-носитель.

В первом варианте, создании виртуального диска, TrueCrypt предложит указать файл на диске, который станет зашифрованным томом. Если файл существует, TrueCrypt заново создаст его, применив один из восьми алгоритмов шифрования. Далее, укажите размер зашифрованного тома и отформатируйте его в файловой системе FAT – тогда том будет доступен не только из Linux, но и из других операционных систем. Наконец, создайте пароль, позволяющий подключать зашифрованный том. Чтобы сохранить файлы на зашифрованный том, понадобится его примонтировать. В интерфейсе TrueCrypt выберите файл – ваш зашифрованный том, и нажмите кнопку Mount. TrueCrypt предложит ввести пароль для доступа к тому, после чего примонтирует его. Если вам надо только читать файлы с зашифрованного тома, можете примонтировать его как защищенный от записи [read-only].

По умолчанию TrueCrypt не запоминает имя файла, являющегося вашим зашифрованным томом. Это – мера предосторожности, ставящая еще одно препятствие на пути злоумышленников. Если вы велите приложению запомнить имя файла, то, получив физический доступ к вашему компьютеру, любой сможет выбрать этот файл из раскрывающегося меню и примонтировать зашифрованный том. Впрочем, потребуется еще взломать ваш пароль.

Примонтировав зашифрованный том, вы сможете сохранять в нем файлы, как в обычном томе. TrueCrypt использует возможности современного оборудования для шифрования и расшифровки файлов «на лету», тем самым минимизируят запаздывание из-за накладных расходов на преобразование нечитаемого потока бит в осмысленные данные, которые можно прочесть, например, с помощью текстового редактора или воспроизвести с помощью мультимедиа-проигрывателя.

Закончив работу с зашифрованным томом, отмонтируйте его, нажав кнопку Dismount в интерфейсе TrueCrypt.

Проверьте свою установку Debian на уязвимости

Если вы – администратор системы Debian, неоценимую помощь вам окажет утилита debsecan. Она сканирует вашу копию Debian в поисках отсутствующих обновлений безопасности и известных уязвимостей в установленных приложениях. Магия ее работы в том, что утилита рыщет по базе данных dpkg и сравнивает ее с уязвимостями, обнаруженными командой тестирования безопасности Debian.

Извлеките эту утилиту из репозиториев и запустите ее из командной строки без ключей, чтобы дать ей возможность оценить вашу установку:

$ debsecan CVE-2010-2432 cups (remotely exploitable, medium urgency) CVE-2009-2625 libxerces2-java-gcj (remotely exploitable, medium urgency) TEMP-0540862 libxerces2-java-gcj (low urgency) CVE-2009-2265 egroupware-sitemgr (remotely exploitable, high urgency)

В зависимости от количества приложений в вашей системе, debsecan может создать огромный список, который вы можете сузить до списка уязвимостей, устраненных в вашем дистрибутиве:

$ debsecan --suite lenny --only-fixed CVE-2010-0393 cups (fixed, medium urgency) CVE-2009-2625 libxerces2-java-gcj (fixed, remotely exploitable, medium urgency) CVE-2009-2265 egroupware-sitemgr (fixed, remotely exploitable, high urgency)

Безопасное удаление файлов

- Думаете, форматирования диска будет достаточно? Ха-ха.

Удаление файла с диска на первый взгляд кажется простой операцией: щелкнуть по файлу правой кнопкой мыши да отправить его в корзину. Того же можно добиться командой rm. [Опять ложное утверждение, перенос файла в Корзину не удаляет файл вообще, а переносит его из одной папки в другую не высвобождая при этом место, файлы реально удаляются только после очистки корзины.] Увы, ни один из этих методов файлы и папки реально не удаляет: файловой системе просто велят «забыть», где на диске был этот файл. Высвобожденное пространство добавляется в пул свободных адресов, доступных файловой системе, которые теперь могут указывать на новые файлы. В теории это работает, но на практике из-за чудовищного размера разделов зоны диска, содержащие лже-удаленные файлы, достаточно долго остаются нетронутыми, и файлы можно воссоздать инструментами восстановления данных.

Здесь на помощь приходит утилита shred. Она затирает мусором дисковое пространство, с которого удален файл. С опцией --remove будут удалены и сами исходные файлы.

Уничтожение файла может быть долгим, так как в его процессе перезапись осуществляется 25 раз. Количеством операций перезаписи можно управлять ключом –n, например:

$ shred --remove -n 5 -v top-secret.txt shred: top-secret.txt: pass 1/5 (random)... shred: top-secret.txt: pass 2/5 (ffffff)... shred: top-secret.txt: pass 3/5 (random)... shred: top-secret.txt: pass 4/5 (000000)... shred: top-secret.txt: pass 5/5 (random)... shred: top-secret.txt: removing shred: top-secret.txt: renamed to 0000 shred: 0000: renamed to 000 shred: 000: renamed to 00 shred: 00: renamed to 0 shred: top-secret.txt: removed

Shred хорошо работает на устройствах типа /dev/sdb, что отрицает применение ключа --remove: ведь не удалять же устройство! Здесь есть «подводный камень». Shred подразумевает, что файловая система производит перезапись файла локально. Из-за этого утилита бесполезна на современных журналируемых файловых системах типа ext3. Кроме того, shred не справляется с задачей удаления следов данных из нескольких мест, например, раздела подкачки, ОЗУ и журнала файловой системы. Эффективная и безопасная стратегия удаления данных требует использования специальных инструментов secure-delete.

Secure-delete

В инструментарий secure-delete входит утилита srm, предназначенная для безопасного удаления файлов, smem и sswap для удаления следов данных из физической памяти и памяти подкачки, и утилита sfill, гарантирующая, что свободное дисковое пространство не содержит указателей на старые удаленные файлы.

Эти инструменты применяют криптографические алгоритмы, специально разработанные для обеспечения невосстановимости удаленных файлов. Установив эти инструменты, для гарантированного удаления файла или каталога используйте:

$ srm -v ../the-hole/eicar.com.txt Using /dev/urandom for random input. Wipe mode is secure (38 special passes) Wiping ../the-hole/eicar.com.txt *********************************** *** Removed file ../the-hole/eicar.com.txt ... Done

Для рекурсивного удаления каталога используйте ключ -r. По окончании убедитесь, что вы стерли все остаточные следы из ОЗУ с помощью smem – это может потребовать значительного времени, в зависимости от объема физической памяти, который требуется затирать. Ускоряет этот процесс ключ -l, уменьшающий число проходов перезаписи (эта опция менее безопасна).

Завершите процесс, блокировав swap с помощью swapoff <swap-partition>, затерев память подкачки командой sswap <swap-partiton>, а затем вновь активизировав swap командой swapon <swap-partition>. Утилита sfill удобна, если вы решили выбросить диск. Загрузитесь с Live CD и примените sfill к отмонтированному разделу, чтобы затереть свободное пространство.

Шаг за шагом: Добавим Shred как опцию в Nautilus

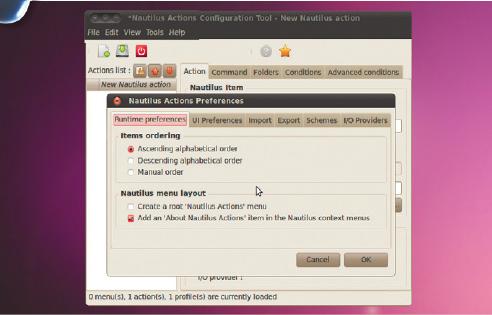

- 1 Установите Nautilus-Actions

- Извлеките из репозиториев пакет nautilus-actions. После установки его можно будет использовать для настройки Nautilus через меню System > Preferences > Nautilus Actions Configurations.

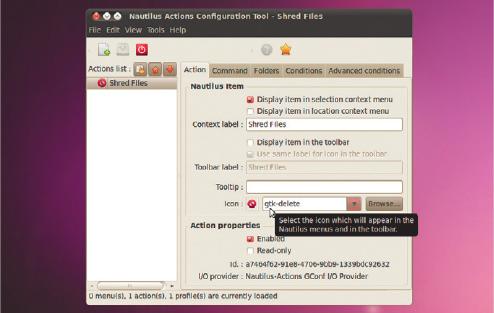

- 2 Укажите действие

- На вкладке Action укажите метку и всплывающую подсказку, затем выберите подходящий значок. Обратите внимание на указание пути для команды и на ее параметры.

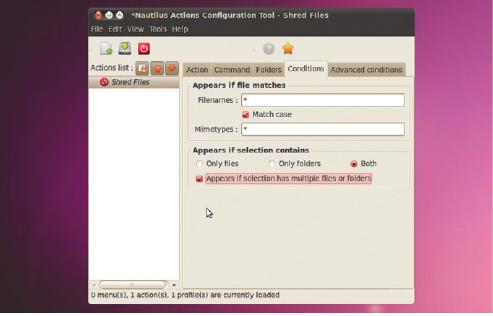

- 3 Установка условий

- На вкладке Conditions укажите, где должен появляться новый элемент контекстного меню. Вы можете ограничить его конкретным типом файла, папки, или того и другого.

Убирайте мусор

- Поддерживайте конфиденциальность и освободите ресурсы.

- Метамодернизм в позднем творчестве В.Г. Сорокина

- ЛитРПГ - последняя отрыжка постмодерна

- "Ричард III и семиотика"

- 3D-визуализация обложки Ridero создаем обложку книги при работе над самиздатом.

- Архитектура метамодерна - говоря о современном искусстве, невозможно не поговорить об архитектуре. В данной статье будет отмечено несколько интересных принципов, характерных для построек "новой волны", столь притягательных и скандальных.

- Литература

- Метамодерн

- Рокер-Прометей против изначального зла в «Песне про советскую милицию» Вени Дркина, Автор: Нина Ищенко, к.ф.н, член Союза Писателей ЛНР - перепубликация из журнала "Топос".

- Как избавиться от комаров? Лучшие типы ловушек.

- Что делать если роблокс вылетает на windows

- Что делать, если ребенок смотрит порно?

- Почему собака прыгает на людей при встрече?

- Какое масло лить в Задний дифференциал (мост) Visco diff 38434AA050

- О чем может рассказать хвост вашей кошки?

- Верветки

- Отчетность бюджетных учреждений при закупках по Закону № 223-ФЗ

- Срок исковой давности как правильно рассчитать

- Дмитрий Патрушев минсельхоз будет ли преемником Путина

- Кто такой Владислав Поздняков? Что такое "Мужское Государство" и почему его признали экстремистским в России?

- Как правильно выбрать машинное масло в Димитровграде?

- Как стать богатым и знаменитым в России?

- Почему фильм "Пипец" (Kick-Ass) стал популярен по всему миру?

- Как стать мудрецом?

- Как правильно установить FreeBSD

- Как стать таким как Путин?

- Где лучше жить - в Димитровграде или в Ульяновске?

- Почему город Димитровград так называется?

- Что такое метамодерн?

- ВАЖНО! Временное ограничение движения автотранспортных средств в Димитровграде

- Тарифы на электроэнергию для майнеров предложено повысить

В этом отношении дистрибутивы Linux не хуже других операционных систем, но с течением времени все они склонны к накоплению хлама.

Но Linux ли в этом виновен? Мусор – наследство множества приложений, работающих выше уровня ядра. Вы можете связать их «привычку» собирать всякий хлам с их настройкой (обычно такой, чтобы пользователям было удобнее). Причем все эти файлы журналов, временные файлы Internet, кэши различных приложений не только разбухают, съедая дисковое пространство. Это еще и серьезная угроза конфиденциальности.

Вместо того, чтобы рыскать по файловой системе, опустошая всевозможные каталоги tmp/, воспользуйтесь программой BleachBit, предоставляющей универсальный набор услуг по удалению мусора, накопленного приложениями. BleachBit содержит около 70 предварительно настроенных «чистильщиков»– каждый из них работает с определенным приложением: Firefox, Google Chrome, Adobe Reader, OpenOffice.org и т. п., и настроен на его очистку от мертвого груза, заодно повышая производительность.

«Облегченная» версия BleachBit доступна в репозиториях всех основных дистрибутивов, хотя вы, возможно, захотите скачать новейшую версию с сайта проекта. Кроме того, на сайте проекта в качестве бонуса можно найти и средства очистки для более старых версий.

Графический интерфейс BleachBit разделен на два кадра. В левом вы выбираете приложения, за которыми хотите подчистить мусор. После этого откроются дополнительные опции, зависящие от выбранного приложения. В правом кадре имеются краткие объяснения каждой из опций.

Чистка начинается

Для очистки определенной области, например, кэша Firefox, просто установите рядом с ней флажок. Некоторые из операций очистки требуют «прочесывания» большого каталога – это не обычное удаление. BleachBit предупреждает об этом, когда вы выбираете опцию, способную отнять длительное время – например, очистку памяти подкачки.

Прежде чем велеть BleachBit затирать ненужные файлы, накопленные указанными вами приложениями, нажмите кнопку Preview для просмотра списка файлов, которые будут удалены. Если вы увидите в этом списке файл, который хотели бы сохранить, например, кэш конкретного пользователя Firefox, можете добавить его в «белый список». Там перечислены файлы, которые BleachBit не тронет, даже если каталоги, в которых эти файлы содержатся, помечены для удаления. Выбрать файлы и папки, не подлежащие удалению, можно на вкладке Whitelist через Edit > Preferences.

BleachBit имеет и интерфейс командной строки. Например, следующая команда вычистит cookie-файлы Firefox и Google Chrome.

$ bleachbit --delete firefox.cookies google_chrome.cookies

Чтобы просмотреть список файлов перед их удалением, используйте опцию --preview.

Интерфейс командной строки позволяет использовать BleachBit в скриптах, которые запускаются ежедневно и выполняют свои задачи автоматически. Чтобы добавить в cron задание, которое будет уничтожать регулярно создаваемые файлы, например, журналы и cookie (скажем, каждую ночь в 2:00), отредактируйте crontab командой crontab -e и добавьте в файл следующую строку:

0 2 * * * bleachbit --delete firefox.cookies google_chrome.cookies system.rotated_logs

Если ежедневная очистка – это, по-вашему, слишком часто, выолняйте зачистку как минимум перед созданием резервных копий. BleachBit также пригоден для ускорения работы определенных приложений, исправления «битых» ссылок, удаления языковых пакетов и зачистки ОЗУ и памяти подкачки.

Защитите браузер брандмауэром

Многие атаки из Web осуществляются вредоносными скриптами. Расширение NoScript для браузеров на основе Mozilla, например, Firefox, блокирует скрипты всех типов, включая JavaScript, Java, Flash и Silverlight.

После установки в строке статуса браузера появляется значок NoScript, через который можно просматривать блокированные скрипты и, при желании, временно разрешать их исполнение. По умолчанию это расширение поддерживает список сайтов, которые оно блокирует, и список сайтов, которым доверяет. Вы можете добавлять сайты в оба списка, и для сайта можно временно активизировать модули расширения одним щелчком мыши.

Кроме скриптов, расширение NoScript блокирует разнообразные атаки – например, атаки типа «злоумышленный посредник» [man-in-the-middle attacks], чтобы предотвратить перехват трафика. Его модуль Application Boundaries Enforcer (ABE) действует как брандмауэр для каждого конкретного web-приложения, будь то почта с web-интерфейсом или приложение Internet-банкинга.

Анонимный web-серфинг

- Метамодернизм в позднем творчестве В.Г. Сорокина

- ЛитРПГ - последняя отрыжка постмодерна

- "Ричард III и семиотика"

- 3D-визуализация обложки Ridero создаем обложку книги при работе над самиздатом.

- Архитектура метамодерна - говоря о современном искусстве, невозможно не поговорить об архитектуре. В данной статье будет отмечено несколько интересных принципов, характерных для построек "новой волны", столь притягательных и скандальных.

- Литература

- Метамодерн

- Рокер-Прометей против изначального зла в «Песне про советскую милицию» Вени Дркина, Автор: Нина Ищенко, к.ф.н, член Союза Писателей ЛНР - перепубликация из журнала "Топос".

- Как избавиться от комаров? Лучшие типы ловушек.

- Что делать если роблокс вылетает на windows

- Что делать, если ребенок смотрит порно?

- Почему собака прыгает на людей при встрече?

- Какое масло лить в Задний дифференциал (мост) Visco diff 38434AA050

- О чем может рассказать хвост вашей кошки?

- Верветки

- Отчетность бюджетных учреждений при закупках по Закону № 223-ФЗ

- Срок исковой давности как правильно рассчитать

- Дмитрий Патрушев минсельхоз будет ли преемником Путина

- Кто такой Владислав Поздняков? Что такое "Мужское Государство" и почему его признали экстремистским в России?

- Как правильно выбрать машинное масло в Димитровграде?

- Как стать богатым и знаменитым в России?

- Почему фильм "Пипец" (Kick-Ass) стал популярен по всему миру?

- Как стать мудрецом?

- Как правильно установить FreeBSD

- Как стать таким как Путин?

- Где лучше жить - в Димитровграде или в Ульяновске?

- Почему город Димитровград так называется?

- Что такое метамодерн?

- ВАЖНО! Временное ограничение движения автотранспортных средств в Димитровграде

- Тарифы на электроэнергию для майнеров предложено повысить

- Надурите Интернет– пусть он думают, что вас не существует…

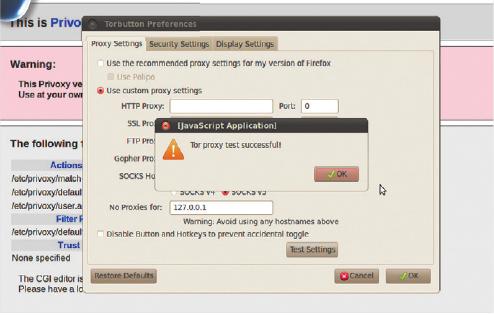

Иногда лучший способ защиты конфиденциальности в Internet – анонимность. Атакующим будет трудно до вас добраться, если они не могут определить ваше точное местоположение в сети. И ничто не заметет ваши следы лучше, чем комбинация Privoxy и Tor.

Tor защищает вашу конфиденциальность посредством распределенной сети многослойных маршрутизаторов, поддерживаемой волонтерами и охватывающей весь мир. Tor позволяет предотвратить отслеживание ваших Internet-соединений с целью узнать, какие сайты вы посещаете. Tor работает с web-браузерами, системами мгновенного обмена сообщениями и многими другими приложениями, применяющими протокол TCP. Но некоторые протоколы и ассоциированные с ними программы можно улестить, выманив у них информацию о пользователе, и тут на помощь приходит Privoxy. Privoxy и предлагаемые им возможности фильтрации повышают уровень конфиденциальности Tor.

Извлеките Privoxy из репозиториев вашего дистрибутива, перейдите на страницу расширенных настроек вашего браузера, где задаются настройки прокси, и укажите адрес 127.0.0.1 в качестве HTTP-прокси, а номер порта – 8118. Вот и все. Завершив настройку, запустите демон Privoxy командой /etc/init.d/privoxy start. Теперь вы можете получить доступ к интерфейсу Privoxy по адресу http://config.privoxy.org или http://p.p.

Чтобы связать Privoxy с Tor, необходимо сперва установить репозиторий пакета Tor. Сделать это несложно – просто добавьте такую строку в вашу инсталляцию Ubuntu или Debian:

deb http://deb.torproject.org/torproject.org <DISTRIBUTION> main

Замените строку <DISTRIBUTION> именем вашего дистрибутива, например, karmic или sid. Затем добавьте ключ GPG, используемый для подписи пакетов, запустив следующие команды:

gpg --keyserver keys.gnupg.net --recv 886DDD89 gpg --export A3C4F0F979CAA22CDBA8F512EE8CBC9E886DDD89 | sudo apt-key add -

Если вы используете Yum, создайте файл torproject.repo в каталоге /etc/yum/repos.d. Содержимое файла должно быть таким:

[torproject] name=Tor and Vidalia enabled=1 autorefresh=0 baseurl=http://deb.torproject.org/torproject.org/rpm/DISTRIBUTION/ type=rpm-md gpgcheck=1 gpgkey=http://deb.torproject.org/torproject.org/rpm/RPMGPG-KEY-torproject.org

В данном случае тоже следует заменить строку DISTRIBUTION именем релиза Fedora или CentOS, например, centos5 или fc13.

Теперь добудьте Tor через менеджер пакетов, который заодно привлечет дополнительные пакеты, типа контроллера GUI Vidalia Tor. Убедитесь, что у вас не установлено прокси-приложение Polipo: оно может конфликтовать с Privoxy, так как оба они работают на одном и том же порте. Последний шаг – установить связь между Privoxy и Tor, чтобы они могли взаимодействовать. Для этого отредактируйте файл настройки Privoxy в каталоге /etc/ privoxy, раскомментировав строку:

# forward-socks4a / 127.0.0.1:9050

Также раскомментируйте следующие строки, чтобы убедиться в том, что локальная сеть все еще достижима:

# forward 192.168.*.*/ . # forward 10.*.*.*/ . # forward 127.*.*.*/

Вуаля! Теперь весь Internet-трафик, проходящий через Tor и Privoxy, замаскирован.

Шаг за шагом: Торифицируем Internet-соединения

- 1 Торифицируем Firefox

- Если вы пользуетесь Firefox, просто загрузите и установите расширение TorButton. Оно попадает в строку статуса Firefox, где его можно активизировать или блокировать одним щелчком мыши. Все изменения, внесенные в настройки прокси, будут отражены здесь.

- 2 Торифицируем рабочий стол

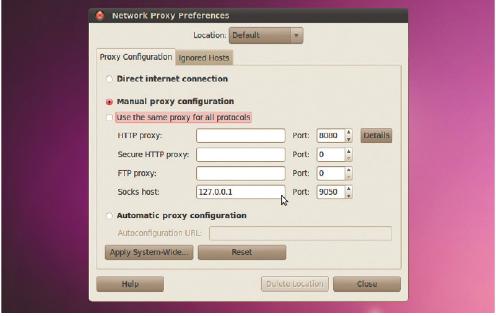

- Чтобы гарантировать, что все ваши чат-клиенты маршрутизируют трафик через Privoxy и Tor, выберите из меню команды System > Preferences > Network Proxy, выберите опцию Manual для конфигурации прокси и укажите имя хоста и порт Privoxy (в Gnome).

- 3 Торифицируем прочие приложения

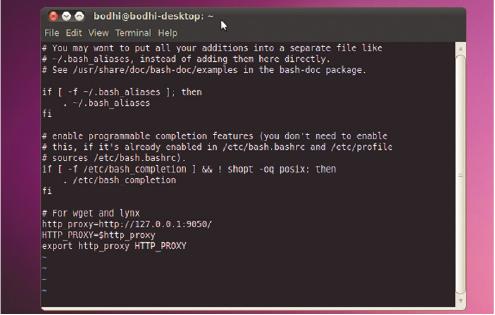

- Добавьте следующие строки в ваши файлы $HOME/.bashrc или env:

- http_proxy=http://127.0.0.1:9050/

- HTTP_PROXY=$http_proxy

- export http_proxy HTTP_PROXY