LXF78:Часто задаваемые вопросы о руткитах

Seafox (обсуждение | вклад) (Новая: ===...Часто задаваемые вопросы о руткитах=== '''FAQ Звучит безобидно, но я так понял, что руткит – нехоро...) |

Версия 02:54, 5 апреля 2008

|

|

|

...Часто задаваемые вопросы о руткитах

FAQ Звучит безобидно, но я так понял, что руткит – нехорошая штука?

Ох, нехорошая: это комплект утилит, позволяющих взломщику скрывать свое присутствие на взломанной машине, вроде модифицированных версий ls и ps, которые не отображают файлы и процессы взломщика. Они прячутся от глаз, как трояны, чтобы не вызывать подозрений. Свое название руткиты получили потому, что они обычно устанавливаются взломщиком, получившим права root (rootkit, в переводе с английского «набор root», – прим.ред.). Пораженный компьютер на компьютерном жаргоне называют «порутанным» (rooted).

FAQ Какой вред обычно причиняют руткиты?

Сами по себе, небольшой. Их задача – не дать владельцу взломанной машины заподозрить неладное по поводу странных файлов или процессов. Они, как кукушата, заменяют собой утилиты, обычно используемые для мониторинга состояния системы. Этим они отличаются от троянов.

FAQ А это что такое?

Троянские кони – сокращенно, трояны – это деструктивные программы, замаскированные под нечто легальное. Имя происходит от хитрости, используя которую греки заняли город Троя. Отсюда пошла фраза «бойтесь данайцев, дары приносящих, и людей, дарящих взломанные программы». Пример троянского ПО –программы класса Adware, к счастью, не распространенные в Linux.

FAQ Какое отношение это имеет к аудиодискам?

Только то, что неповинная программа Sony DRM была объявлена руткитом, хотя и для Windows. Sony – а еще солидная фирма! – скрытно установила ее на стольких компьютерах без ведома и согласия пользователя, что она стала рекордсменом среди руткитов.

FAQ Как догадаться, что мой компьютер порутан?

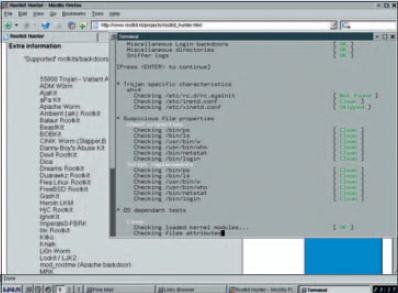

Есть программы, выявляющие признаки установки руткита. Их работа подразделяется на два вида: одни ищут сигнатуры знакомых руткитов, другие проверяют MD5-суммы и сравнивают их с контрольными суммами, сделанными в чистой системе, поэтому после установки чистой системы важно как можно раньше дать им проработать. Примеры таких программ – Rootkit Hunter (www.rootkit.nl) и chkrootkit (www.chkrootkit.org). Они должны запускаться регулярно по заданию Cron. Лучше всего запускать их, когда вы подключены к сети, чтобы они заодно автоматически обновляли базы данных руткитов.

FAQ Эти программы помогут мне восстановить систему?

Нет. Если взломщик установил руткит, целостность системы уже нарушена. Руткит помогает взломщику замести следы, пока он вытворяет в вашей системе все что хочет и пакостит везде. Единственный безопасный путь – регулярное резервирование конфигурационных файлов и полная переустановка системы.